Karmaşık şifreler, bir sistemi siber saldırılara karşı koruma sağlayan en temel gereksinimlerden biridir. Bugün bile, siber saldırıların çoğu kullanıcıların basit şifreler kullanmasından kaynaklandığını söyleyebiliriz. Her ne kadar veri güvenliği sizler için önem arz etse de girilen şifre karmaşıklığı kullanıcılar için bir o kadar da zor ve eziyet haline gelmektedir. Günümüzde bile çoğu insanlar bilgisayarına tabletine ve cep telefonlarına karmaşık şifre vermekten kaçıyorlar. Bu gibi basit şifre kullanan kullanıcıların aslında saldırganların bir numaralı hedefi haline geldiklerini net bir şekilde söyleyebiliriz. Bu saldırıya maruz kalmamak adına, şirket içi veya kişisel verilerinizin olduğu her alana karmaşık şifre, ikinci bir doğrulama (MFA) hizmeti ve sık aralıklarla şifre değişikliği gibi aksiyonların uygulanması önerilir.

Bugün sizlere Microsoft’un Azure AD Password Protection isimli yeni özelliğinden bahsediyor olacağım. Azure AD Password Protection, firmanızdaki parola ilkelerini geliştirmek ve korumak için Azure Active Directory (Azure AD) tarafından desteklenen yeni bir özelliktir. Azure AD üzerinde depolanan genel ve özel yasaklı parola listelerini oluşturup kullanmanızı sağlar.

Microsoft, kullanıcılar için güvenlik açıklarına neden olan tahmin edilen şifrelere karşı Azure AD Password Protection’ı sunmaktadır. Bu özellik kullanıcıların kolayca tahmin edilebilecekleri bir şifre oluşturmasını önlemektedir. Azure Active Directory portalından kolayca yapılandırılabilen bu özellik, Windows Server Active Directory içinde bir hizmet sunmaktadır. Password Protection hem bulut ortamlarında hem de hybrid ortamlarda kullanılabilir. Şirket genelinde geçerli olacağından dolayı çalışanların şirketle ilgili hesapları için genel olarak tahmin edilen şifreleri seçmesini ve şifre tahmin tekniğini kullanmaya çalışan bilgisayar korsanlarından korumasını sağlar.

Azure AD Password Protection’ı oluşturan üç temel bileşeni bulunmaktadır;

- Azure AD Password Protection Proxy Service, geçerli Active Directory ortamındaki etki alanına katılmış herhangi bir makinede çalışır. Etki alanı denetleyicilerinden gelen istekleri Azure AD’ye iletir ve yanıtı Azure AD’den etki alanı denetleyicisine geri döndürür.

- Azure AD Password Protection DC Agent, DC Agent parola filtresi dll’sinden parola doğrulama isteklerini alır, bunları yerel olarak kullanılabilir geçerli parola ilkesini kullanarak işler ve sonucu döndürür (pass \ fail). Bu servis, periyodik olarak (saatte bir), şifre politikasının yeni sürümlerini almak üzere Azure AD şifre koruma vekili servisini çağırmaktan sorumludur. Azure AD parola koruma proxy hizmetine yapılan aramalar için gelen iletişim, TCP üzerinden RPC (Uzaktan Prosedür Çağrısı) üzerinden gerçekleştirilir. Alındıktan sonra, yeni ilkeler, diğer etki alanı denetleyicilerine çoğaltılabilecekleri bir sysvol klasöründe depolanır. DC aracısı hizmeti ayrıca, diğer etki alanı denetleyicilerinin orada yeni parola ilkeleri yazması durumunda sysvol klasöründeki değişiklikleri izler.

- DC Agent parola filtresi dll, işletim sisteminden parola doğrulama isteklerini alır ve bunları etki alanı denetleyicisinde yerel olarak çalışan Azure AD parola koruması DC aracı hizmetine iletir.

Azure AD Password Protection şifreleri nasıl değerlendirir?

Bir kullanıcı şifresini her değiştirdiğinde veya sıfırladığında, yeni şifre hem global hem de özel yasaklı şifre listesine göre doğrulanırsa güç ve karmaşıklık açısından kontrol edilir. Bir kullanıcının şifresi yasaklanmış bir şifre içermesine rağmen, girilen şifre yeterince güçlü ise şifre yine de kabul edilebilir. Yeni yapılandırılmış bir şifre, kabul edilip edilmemesi veya reddedilmesini belirlemek için aşağıdaki adımlardan geçiyor olması gerekir.

- Normalization

Yeni bir şifre ilk önce normalizasyon sürecinden geçer. Bu küçük bir yasaklı şifre grubunun çok daha büyük bir potansiyel olarak zayıf şifre grubuna eşlenmesini sağlar. Normalization iki bölümden oluşur. İlk bölümde, tüm büyük harfler küçük harf olarak değiştirilir. İkinci bölümde ise ortak karakter değiştirilir.

| Original letter | Substituted letter |

| ‘0’ | ‘o’ |

| ‘1’ | ‘l’ |

| ‘$’ | ‘s’ |

| ‘@’ | ‘a’ |

Örnek vererek açıklıyor olursak, “blank” şifresinin yasak olduğunu ve bir kullanıcının şifresini “Bl @ nK” olarak değiştirmeye çalıştığını varsayalım. “Bl @ nk” özel olarak yasaklanmamış olsa da Normalization işlemi bu şifreyi yasaklanmış bir şifre olarak algılar.

-

Check if password is considered banned

- Fuzzy matching behavior: Normalleştirilmiş parolada, genel veya özel yasaklı parola listelerinde bulunan bir parola içerip içermediğini belirlemek için kullanılır

- Substring matching (on specific terms): Normalleştirilmiş parolada kullanıcının adının ve soyadının yanı sıra AD üzerindeki tenant adının kontrol edilmesi için kullanılır

- Score Calculation: Bir kullanıcının şifresinde bulunan her yasaklı şifreye bir puan verilir. Geri kalan her benzersiz karakter bir puan olacak şekilde değerlendirilir. Ayrıca bir şifrenin kabul edilmesi için en az 5 puan olması gerekir.

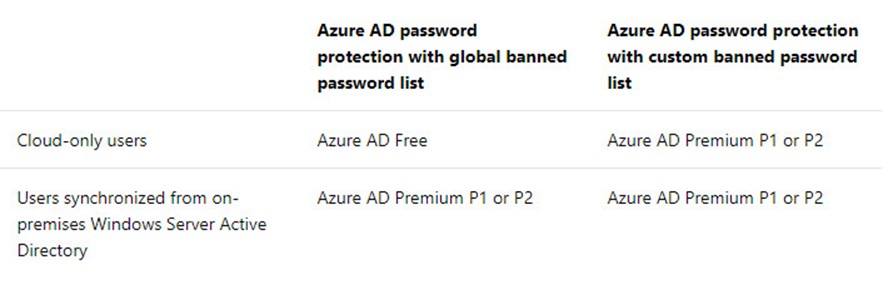

Lisans gereksinimleri;

- Yalnızca Cloud hesaplarında Azure AD Password Protection, genel yasaklı şifre listesi Ücretsizdir.

- Özel yasaklı şifre listesi Azure AD Basic lisansları gerektirir.

- Azure AD Password Protection özelliği, Windows Server Active Directory ile entegre edildiğinde, kullanıcıların Azure AD Premium lisansına sahip olması gerekir.

Not: Azure AD ile senkronize edilen tüm kullanıcıların Azure AD Premium P1 veya P2’ye sahip olması gerekir.

Maliyetlere dâhil ek lisans bilgileri, Azure Active Directory fiyatlandırma sitesinde bulunabilir .

Gereksinimler

- Azure AD Password Protection DC agent’ın kurulacağı makineler ve ortamdaki tüm DC’ler Windows Server 2012 veya daha üstü bir sürümde olması gerekir

- Azure AD Password Protection Proxy hizmetini barındıracak olan tüm makineler Windows Server 2012 R2 veya sonraki bir sürümü çalıştırması ve aşağıdaki adreslere erişimi sağlanmalıdır.

| Endpoint | Purpose |

| https://login.microsoftonline.com | Authentication requests |

| https://enterpriseregistration.windows.net | Azure AD Password Protection functionality |

- DC’ler arası DFSR replikasyonun olması gerekir.

- Admin haklarına sahip Azure AD üyeliği ve hesabı gerekir.

- Azure AD Parola Koruma Proxy hizmetini barındıran tüm makineler, giden TLS 1,2 HTTP trafiğine izin verecek şekilde yapılandırılmalıdır.

Bu demoda, hibrit ortamda bu özelliğin her iki tarafta nasıl etkinleştirileceğini ve yapılandırma ayarlarını görüyor olacağız. İlk olarak bulut ortamındaki kullanıcıların nasıl etkilendiğine bakacağız, akabinde On-prem AD üzerinde olan kullanıcılardaki süreci inceleyeceğiz.

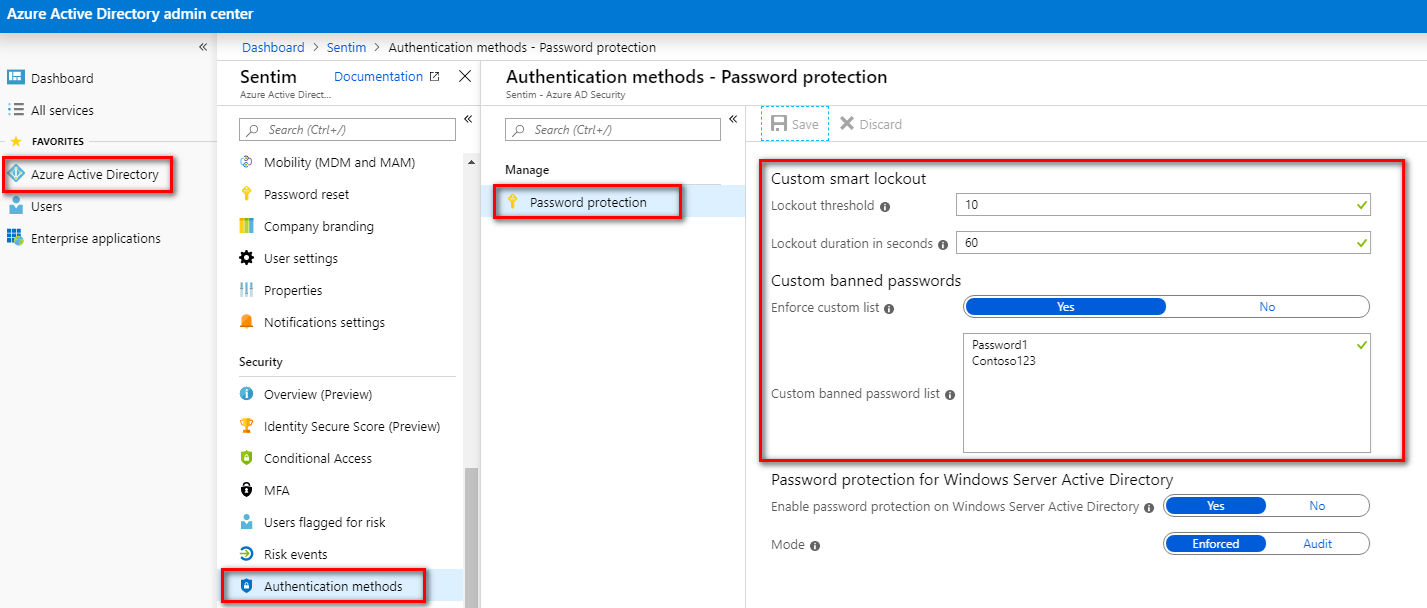

Azure portal’a yetkili bir hesap ile erişim sağlayarak işlemlerimize başlayalım.

Ardından Azure Active Directory – Authentication Methods – Password Protection adımlarını takip ederek parola koruma özelliğini görebilirsiniz.

-Custom Smart Lockout;

- Lockout threshold: İlk kilitlemeden önce bir hesapta kaç tane başarısız oturum açmaya izin verilir. Bir kilitlenmeden sonraki ilk oturum açma işlemi de başarısız olursa, hesap tekrar kilitlenir.

- Lockout duration in seconds: Her kilitlenmenin saniye cinsinden minimum degeri gösterilmektedir. Default olarak gelir. Bir hesap tekrar tekrar kilitlenirse, bu süre artar.

-Custom Banned Passwords;

- Enforce custom list: Bu özellik etkinleştirildiğinde, custom banned password list‘te bulunan kelimeler kolay tahmin edilebilir şifre bölümünde olduğunu belirlemiş oluruz. Buraya tanımlanan bilindik parola’lar yasaklanmış şifre sisteminde kullanılır.

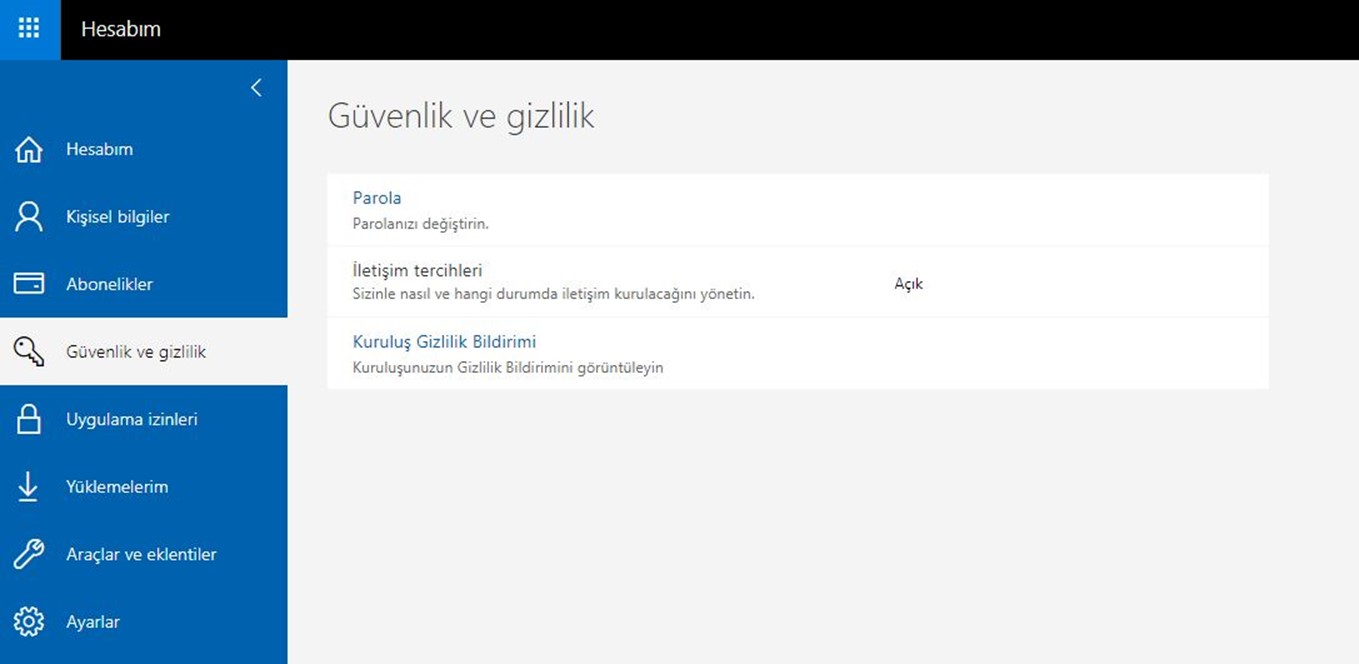

Yaptığımız ayarların uygulandığını görmek için test bir kullanıcı ile Office 365 Portalına giriş yapın ve kullanıcının kişisel ayarları bölümünden Güvenlik ve Gizlilik butonuna tıkladıktan sonra Parola bölümün gelelim.

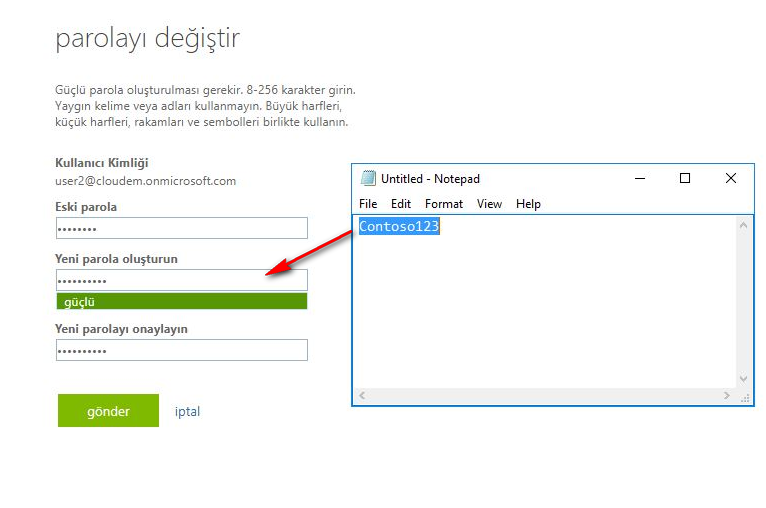

Burada kullanıcı şifre değiştirme işlemini uygulayabilir. Öncesinde eski parolasını sonrasında yeni parolasını girerek güncel şifresine kavuşur. Fakat Password Protection bölümüne girdiğimiz yasaklı kelimelerin birini User2 kullanıcısında deniyorum.

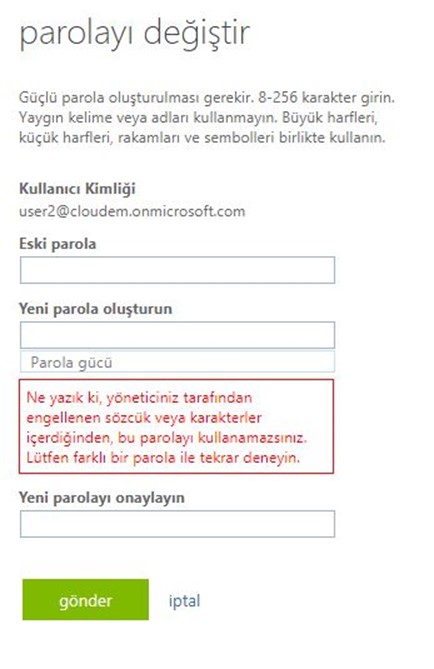

Yasaklı kelimeler bölümüne eklediğimiz “Contoso123” şifresini girdiğimizde yukaridaki ekran görüntüsünde alınan uyarıyı sizlere sunacaktır.

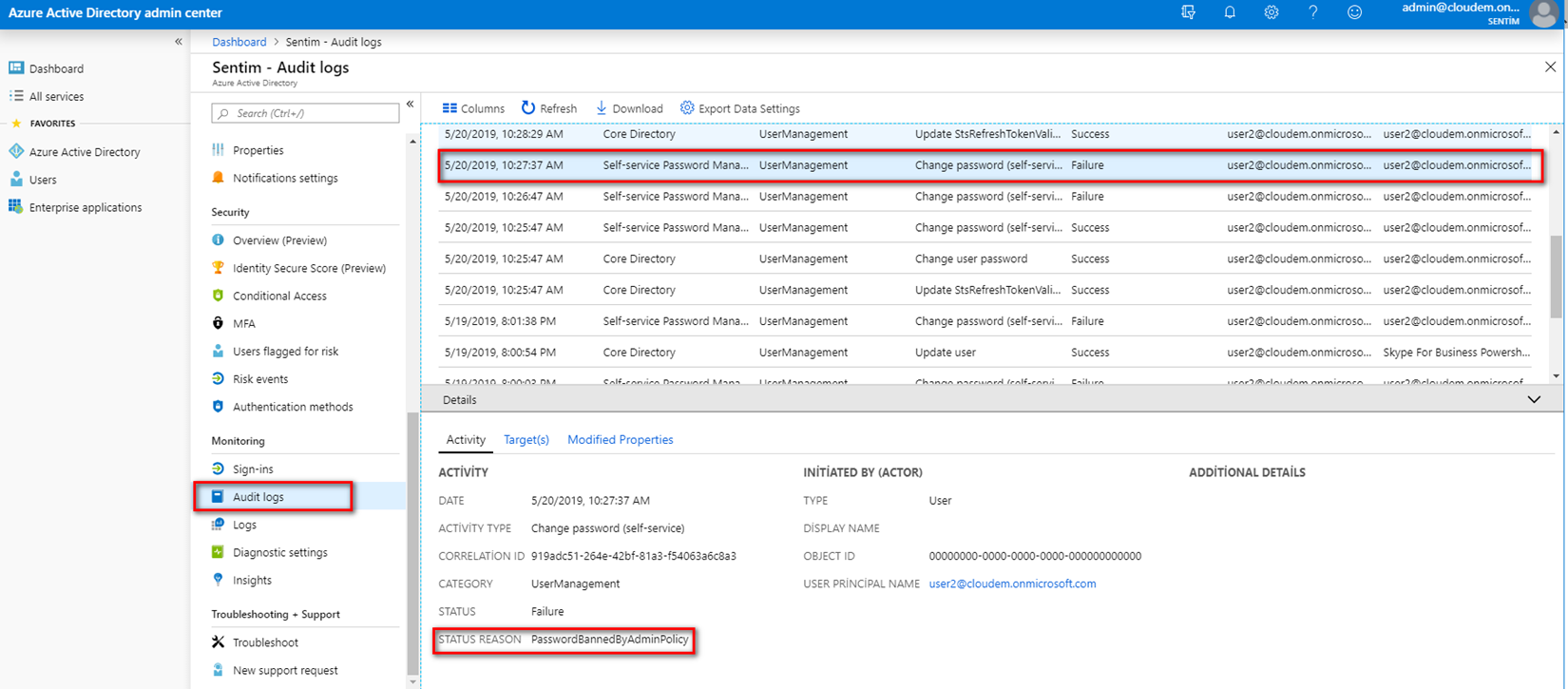

Ayrıca Azure AD bölümündeki Audit Logs‘larını incelediğimizde durum kısmında PasswordBannerByAdminPolicy bilgilendirmesini görebilirsiniz.

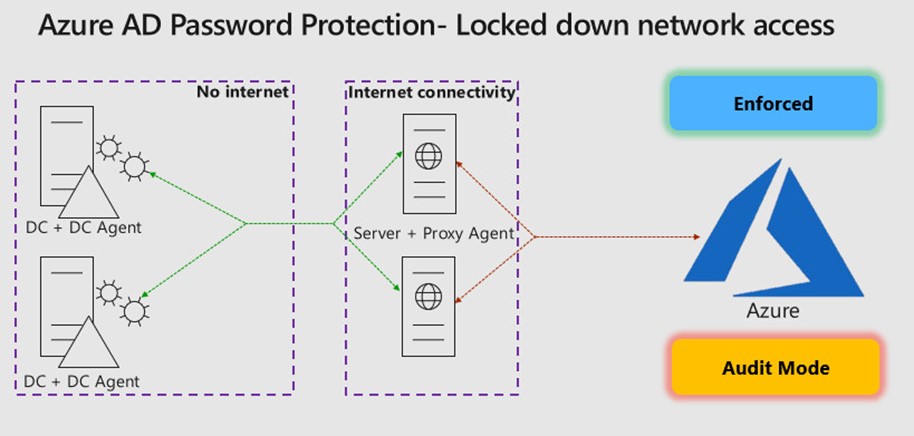

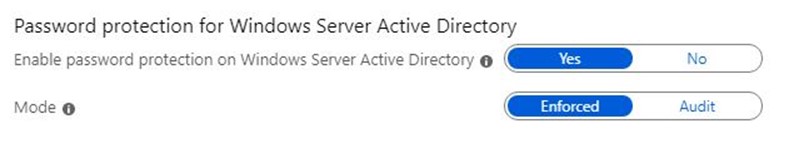

Yazımızın başında Password Protection özelliğini ilk olarak bulut ortamında olan bir kullanıcıda uyguladık , şimdi ise On-prem Active Directory üzerinde bulunan kullanıcılar için bu özelliği aktif ediyor olacağız. AD tarafında kullanım için ilk olarak Azure AD tarafında “Password protection for Windows Server Active Directory” özelliğini Enable ediyoruz ve kullanım senaryosuna göre Enforced ve Audit mode’lardan biri seçilir.

Password Protection for Windows Server Active Directory özelliğini aktif ettiğinizde ve uygun Password Protection aracı Active Directory sunucunuza yüklendiğinde parola koruma denetim işlemi başlar. Mode bölümünde ise Enforced ve Audit mode olmak üzere 2 özellik bulunmaktadır. Audit mode’da gereksinimleri karşılamayan her yanlış parola seçiminde bir event log kaydı tutulur ve parola kabul edilir. Enforced mode da ise yanlış parolalar asla kabul edilmez reddedilir. Audit ve Enforced mode arasındaki tek fark budur.

İndir Microsoft yükleme merkezinden Azure AD Password Protection yazılımına ulaşabilirsiniz.

Azure AD üzerinden gerekli ayarlamaları tamamlayıp, AD sunucusuna Azure AD password protection aracını indirin.

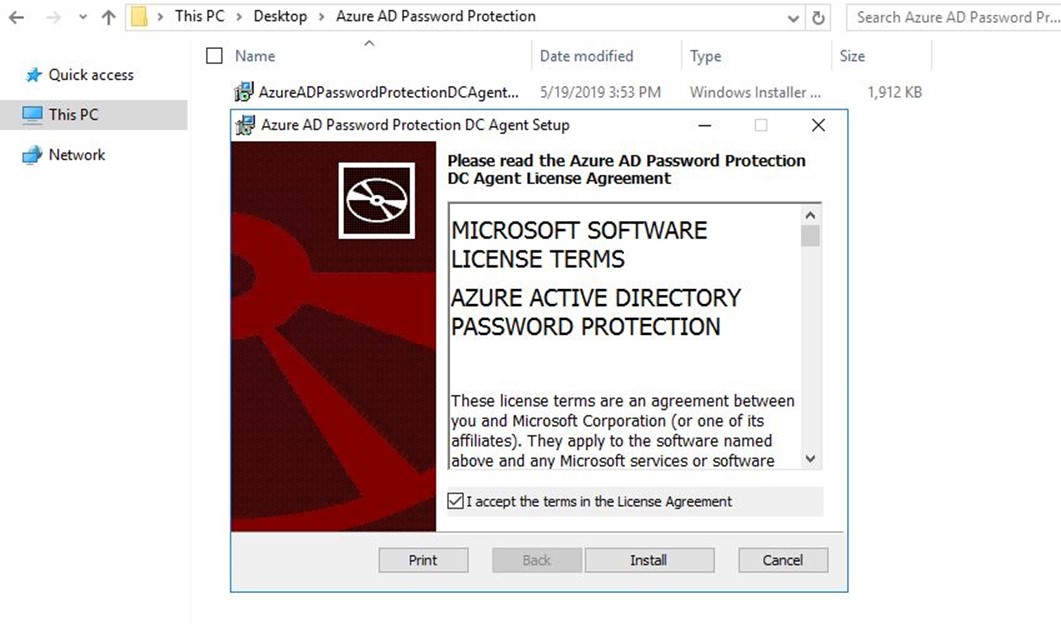

Ek Bilgi : Kurulum sırasında bir hata almamak adına AzureADPasswordProtectionProxySetup paketini kurmadan önce Windows Güvenlik Duvarı hizmetinin çalışıyor olması gerekir.

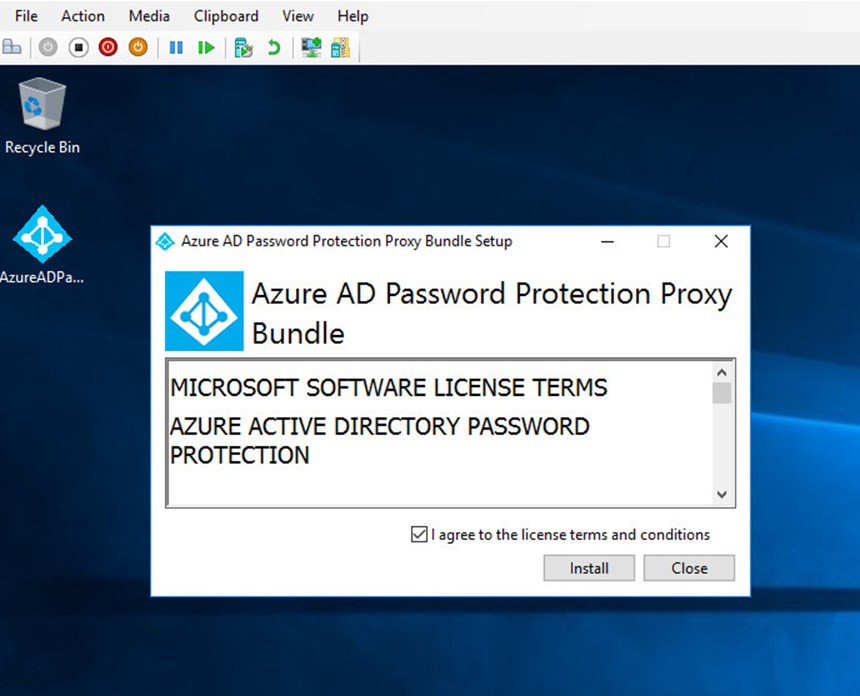

Lisans sözleşmesini kabul ettikten sonra kurulumu başlatıyorum. Kısa süre içinde kurulum tamamlanacaktır.

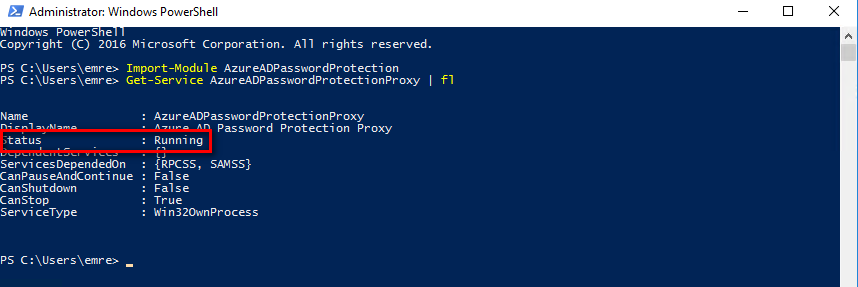

AzureADPasswordProtectionProxy servisin durumunu incelemek için önce PowerShell konsolunu yönetici olarak çalıştırın, sonrasında aşağıdaki powershell komutunu kullanarak servisin aktif olduğunu görebilirsiniz.

Import-Module AzureADPasswordProtection

Get-Service AzureADPasswordProtectionProxy | fl

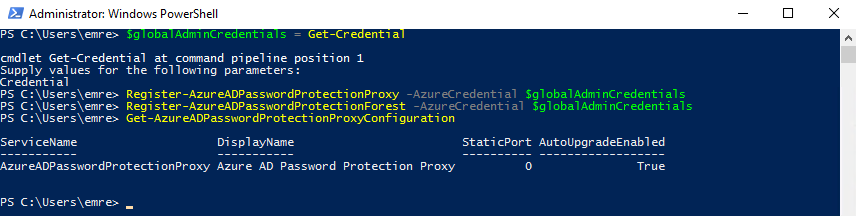

Son olarak proxy’yi Azure AD’ye kaydetmek için register işlemi uygulanır.

$globalAdminCredentials = Get-Credential

Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentials

Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentials

Get-AzureADPasswordProtectionProxyConfiguration

Gerekli powershell sürecini tamamladıktan sonra, indirdiğimiz Azure AD Password Protection DC Agent’ı çalıştırıyoruz.Buna bağlı lisans sözleşmesini kabul ediyorum ve Install butonu ile kurulumu başlatıyorum.

1-2 dakika içerisinde kurulum tamamlanacaktır.

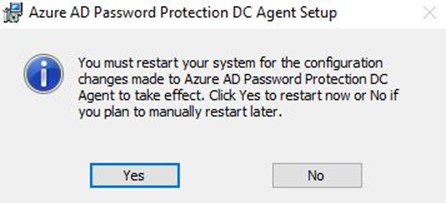

Kurulum adımları bittiğinde sunucunun restart edilmesi önerilir.

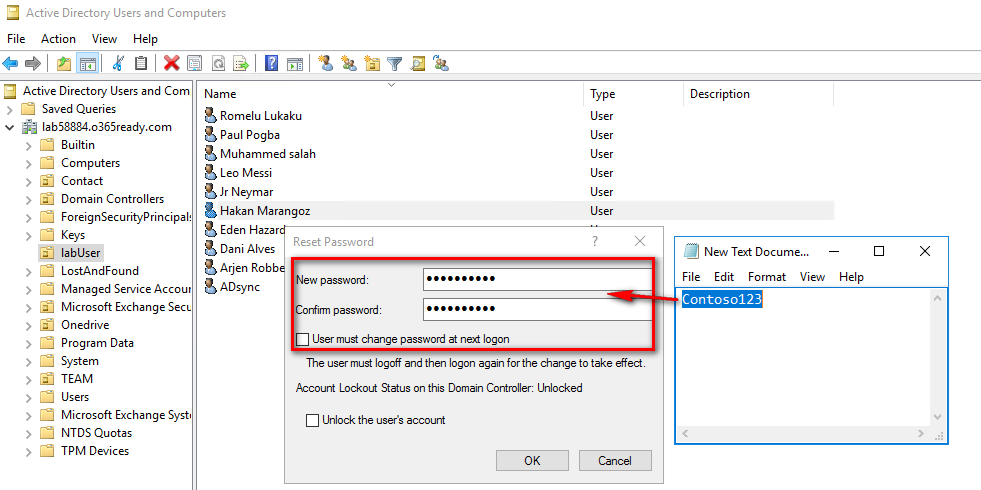

Gerekli ayarlamaları tamamladıktan sonra Active Directory üzerinde herhangi bir kullanıcıyı seçip, şifre değiştirme işlemini uygulayalım. Yeni şifre oluştururken, Azure AD tarafına yasaklı şifre olarak belirlediğimiz şifrelerden birini girelim.

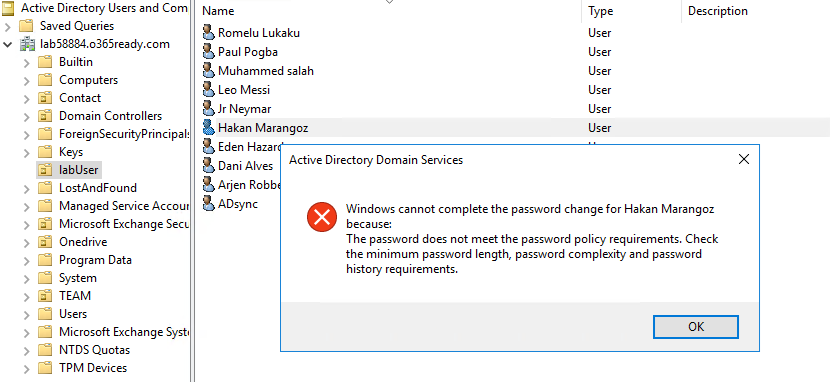

Şifre politikasını karşılamadığından şifre değiştirme işleminin başarısız olduğunu görüyoruz.”The password does not meet the password policy requirements.Check the minumum password length, password complexity and password history requirements.”

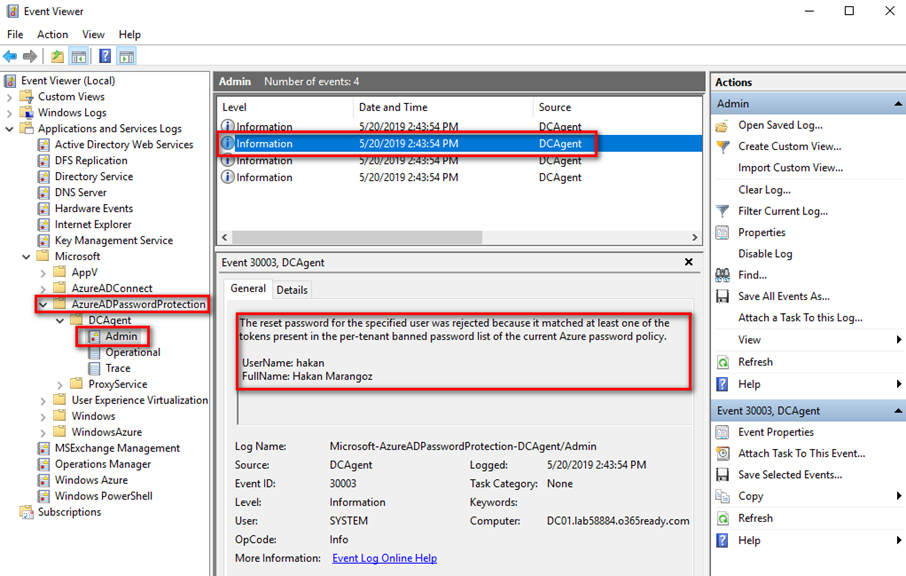

Event Viewer tarafında Azure AD Password Protection bölümünde DCAgent altında ilgili log’lar yer almaktadır. Hataya ilişkin bilgilendirme mesajını burada daha net görebilirsiniz. İlgili kullanıcı Azure AD şifre politikasına ilişkin yasaklı şifre listesinden biriyle eşleştiği için işlem reddedildi bilgisi sunulur.

Çeşitli senaryolar Azure AD Password Protection özelliğini kullanabilirsiniz.

Kaynak : https://techcommunity.microsoft.com/t5/Azure-Active-Directory-Identity/Azure-AD-Password-Protection-and-Smart-Lockout-are-now-in-Public/ba-p/245423