Şirket çalışanlarının sahip olduğu cihazların artmasıyla birlikte, e-posta, sosya medya ve genel bulut servisleri gibi şirket kontrolü dışında olan uygulamalar ile birlikte veri sızıntısının bu yollardan daha fazla olduğunu söyleyebiliriz. Örneğin; Bir şirket çalışanı kişisel bir e-posta hesabından, kendi bölümündeki önemli bir dosyayı farklı birine gönderebilir veya özel ürün bilgileri twiter’dan paylaşabilir, yada devam eden bir satiş raporunu herkese açık bir bulut depolama alanına kaydedebilir. Bu gibi veri sızıntıların önüne geçmek adına, Microsoft müşterilerine Windows Information Protection (WIP) hizmetini sunmaktadır.Daha öncesinde kurumsal veri koruması (enterprise data protection- EDP) olarak sunulmaktaydı, şimdi ise güncel ve yeni ismi ile Windows Information Protection (WIP) olarak bilinmektedir. Ayrıca WIP ile kurumsal uygulamalarnızı ve buna bağlı verilrinizi de koruyabilirsiniz. Örneğin, bugünde demosunu anlatacağımız Microsoft Teams, Onedrive ve sharepoint gibi kurumsal uygumalarınızdaki verilerinizi de koruma altına alabilirsiniz. Son olarak başka bir veri koruma hizmeti olan Azure Rights Management da WIP ile birlikte çalışır.

Neden WIP Kullanmalıyım ? : https://docs.microsoft.com/en-us/windows/security/information-protection/windows-information-protection/protect-enterprise-data-using-wip#why-use-wip

Kullanılan Kurumsal senaryolar

WIP şu anda bu kurumsal senaryoları ele almaktadır:

- Kurumsal verileri çalışanlara ve şirketlere ait cihazlarda şifreleyebilirsiniz.

- Kişisel verileri etkilemeden, çalışanların sahip olduğu bilgisayarlar da dahil olmak üzere yönetilen bilgisayarlardaki kurumsal verileri uzaktan silebilirsiniz.

- Çalışanlar tarafından açıkça tanınabilen kurumsal verilere erişebilen belirli uygulamaları koruyabilirsiniz. Korumasız uygulamaların kurumsal verilere erişmesini de durdurabilirsiniz.

- Kurumsal politikalar uygulanırken çalışanlarınız kişisel ve kurumsal uygulamalar arasında geçiş yaparken çalışmalarını aksatmaz.

WIP Koruma Modları

Şirket verileri, şirket kaynağındaki bir aygıta yüklendikten sonra veya bir çalışan verileri şirket olarak işaretledikten sonra otomatik olarak şifrelenir. Daha sonra, kurumsal veri bilgileri diske yazıldığında, WIP verileri korumak ve kurumsal kimliğinizle ilişkilendirmek için Windows tarafından sağlanan Şifreleme Dosya Sistemi’ni (EFS) kullanır. Devam eden çalışma politikası, kurumsal verilere erişmek ve bunları işlemek için korunan ve güvenilen uygulamaların bir listesini içerir. Bu uygulama listesi, hangi uygulamaların çalışmasına izin verildiğini kontrol ederek ve Windows işletim sistemine uygulamaların kurumsal verileri düzenleyebileceğini bilmesini sağlayan AppLocker servisi aracılığıyla sağlanır.

Windows İnformantion Protection’in 4 adet koruma mod’u vardır;

|

WIP Mode |

Açıklama |

|

Block |

WIP, uygunsuz veri paylaşımı yapıldığında işlemi anlık olarak durdurur. Bu, kurumsal verilerin uygulamalar arasında paylaşmanın yanı sıra kuruluşunuzun dışındaki paylaşımları da engeller. |

|

Allow overrides |

WIP, uygunsuz veri paylaşımı arar ve potansiyel olarak güvenli olmayan bir aksiyon durumunda çalışanları uyarır. Ancak, bu yönetim modu, oluşturulan politikayı geçersiz kılmasına ve verileri paylaşmasına izin vererek bu olayı audit log’lara kaydeder. Windows Bilgi Koruması (WIP) denetim olay günlüklerini toplama |

|

Silent |

WIP, bu mode hiçbir aksiyon almadan sessizce çalışır ve uygunsuz veri paylaşımı olduğunda audit log’lara kaydeder. Bir ağ kaynağına veya WIP korumalı verilere uygun olmayan şekilde erişmeye çalışan uygulamalar gibi izin verilmeyen eylemler yine de durdurulur. |

|

off |

WIP off mode verilerinizin korunmasına veya denetlenmesine yardımcı olmaz. WIP’yi kapattıktan sonra, yerel olarak bağlı sürücülerdeki WIP etiketli dosyaların şifresini çözme girişiminde bulunulur. WIP korumasını tekrar açarsanız, önceki şifre çözme ve politika bilgilerinizin otomatik olarak yeniden uygulanmadığını unutmayın. |

Lab ortamı için ön koşullar:

- Windows 10 Pro veya Enterprise sürümü 1607 veya üzeri

- Microsoft Intune ve Azure Active Directory Premium Lisansı

- Azure Active Directory ortamına dahil olmuş ve Intune tarafından yönetilen bir Windows 10 Pro bilgisayarı gerekir.

- Lab ortamı için Office 365 kullanıcıların Azure AD Premium lisansı atanmış olması gerekir.

-

Test kullanıcıları için Azure AD üzerinde bir güvenlik grubu oluşturulmuş olması gerekir.

Azure Active Directory Mobility (MDM and MAM) Yapılandırması

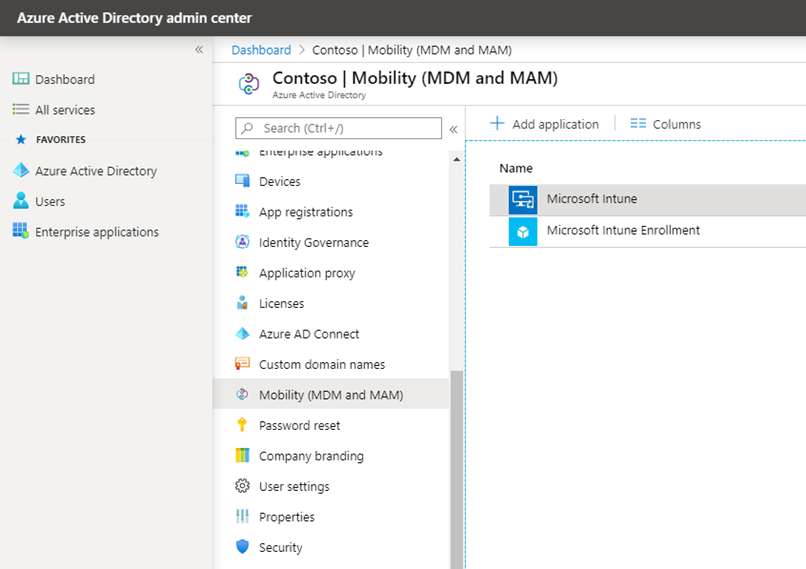

Azure Active Directory Admin Center giriş yapılır.

Azure Active Directory – Mobility (MDM and MAM) – Microsoft Intune butonuna tıklanır.

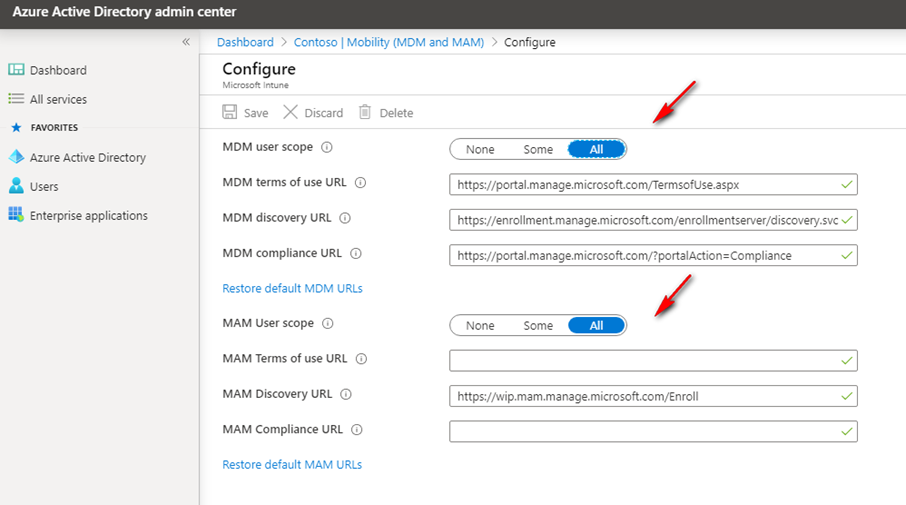

Configure ekranında MDM ve MAM User scope bölümünü “ALL” olarak değişitirin ve kaydedin. Bu özellik, Intune’un AAD’ye katılan tüm Windows bilgisayarlarını yönetmesine izin verir.

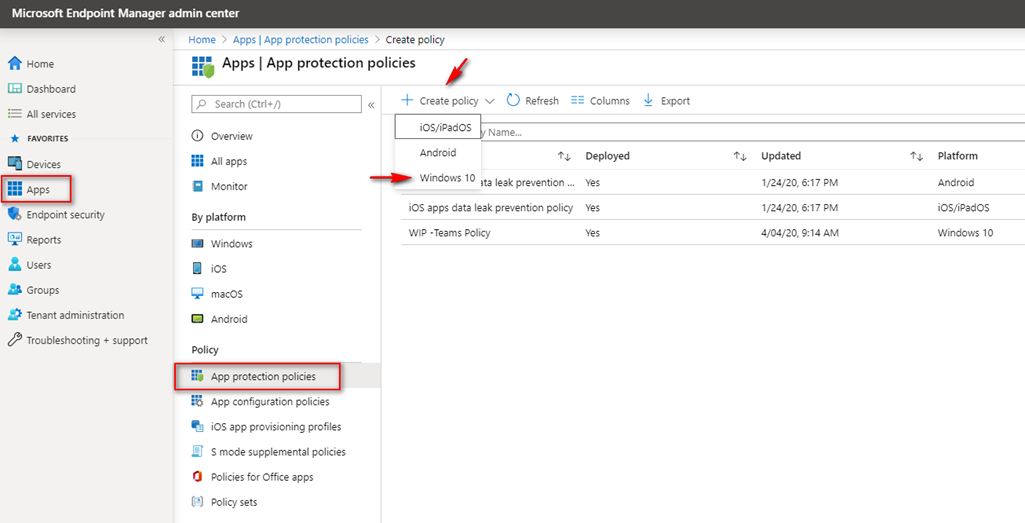

Microsoft Endpoint Manager – App Protection Policies Oluşturulması

Microsoft Endpoint Manager – Apps – App protection policies – Create policy altında Windows 10 için kuralımızı oluşturuyoruz.

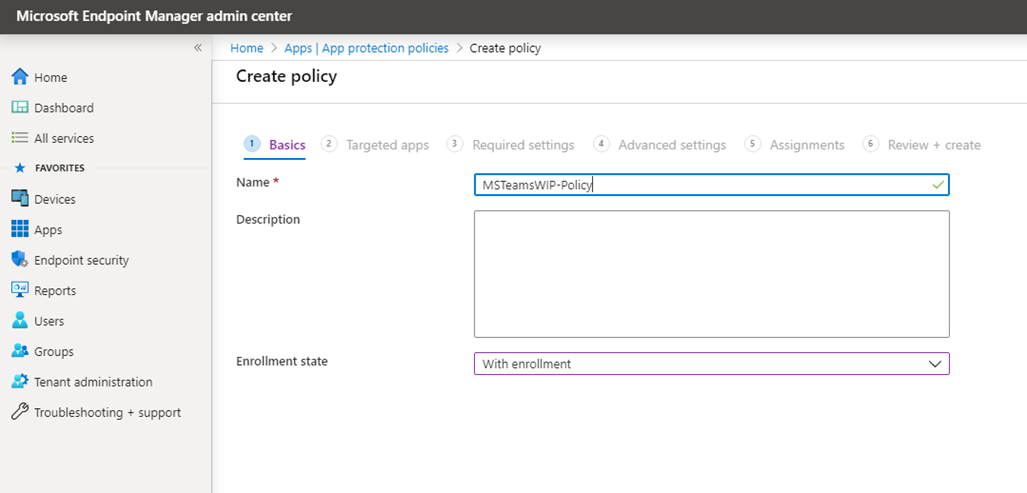

Kuralımızın ismini veriyoruz. Enrollment State kısmını With Enrollment olarak seçiyoruz.

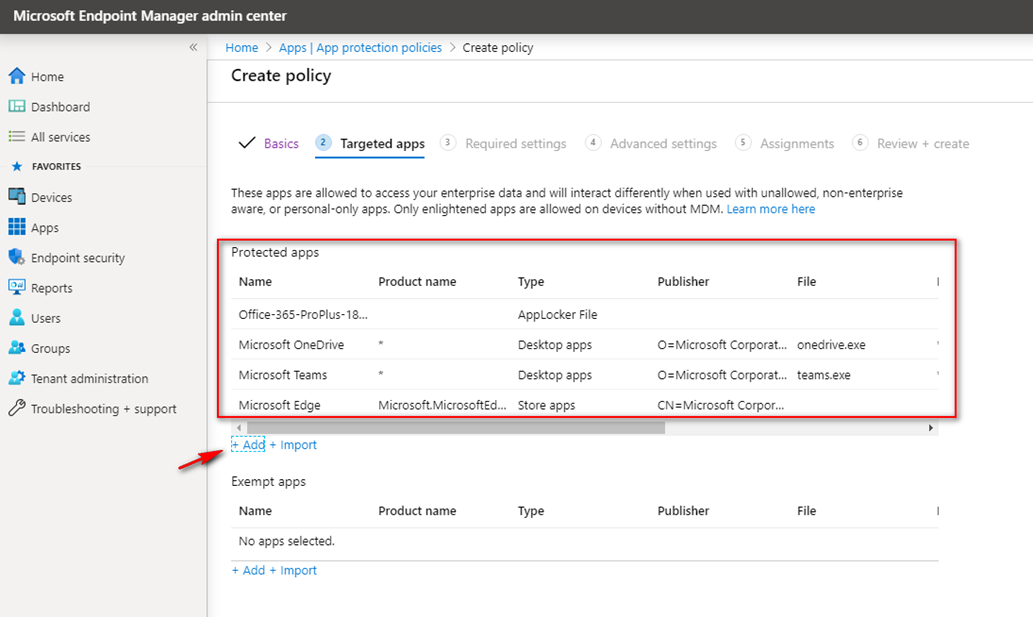

Bu bölüm, Windows Bilgi Koruması (WIP) tarafından korunan uygulamaları ekleyebileceğiniz yerdir. Lab ortamı için aşağıdaki uygulamaları seçip, ilerleyebilirsiniz.

- Microsoft Teams

- Office 365 Proplus

- Microsoft OneDrive

- Microsoft Edge

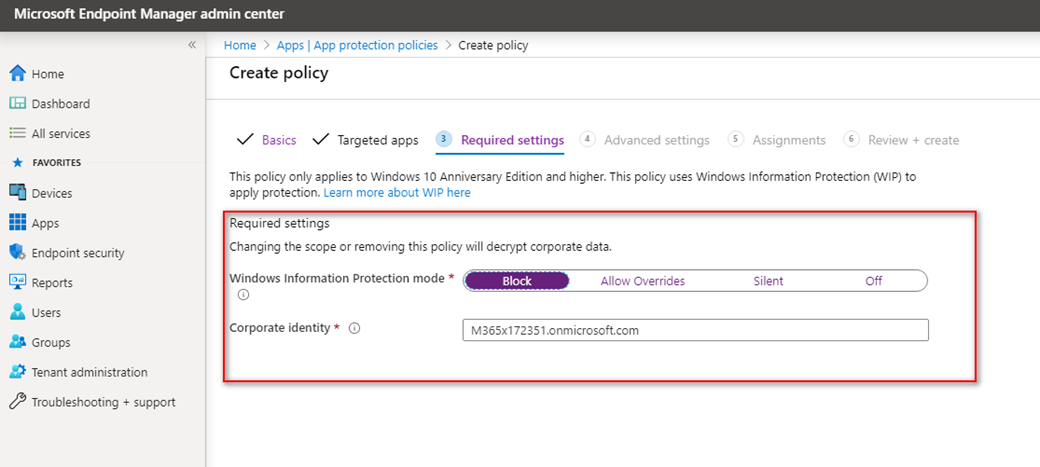

3. adımda Windows Information Protection Mode’ların yer aldığı bölüm gelmektedir. Burada Block modunu seçiyorum. (Yazımın ilk bölümlerinde mod’lar ile ilgili açıklamalar yer almaktadır.)

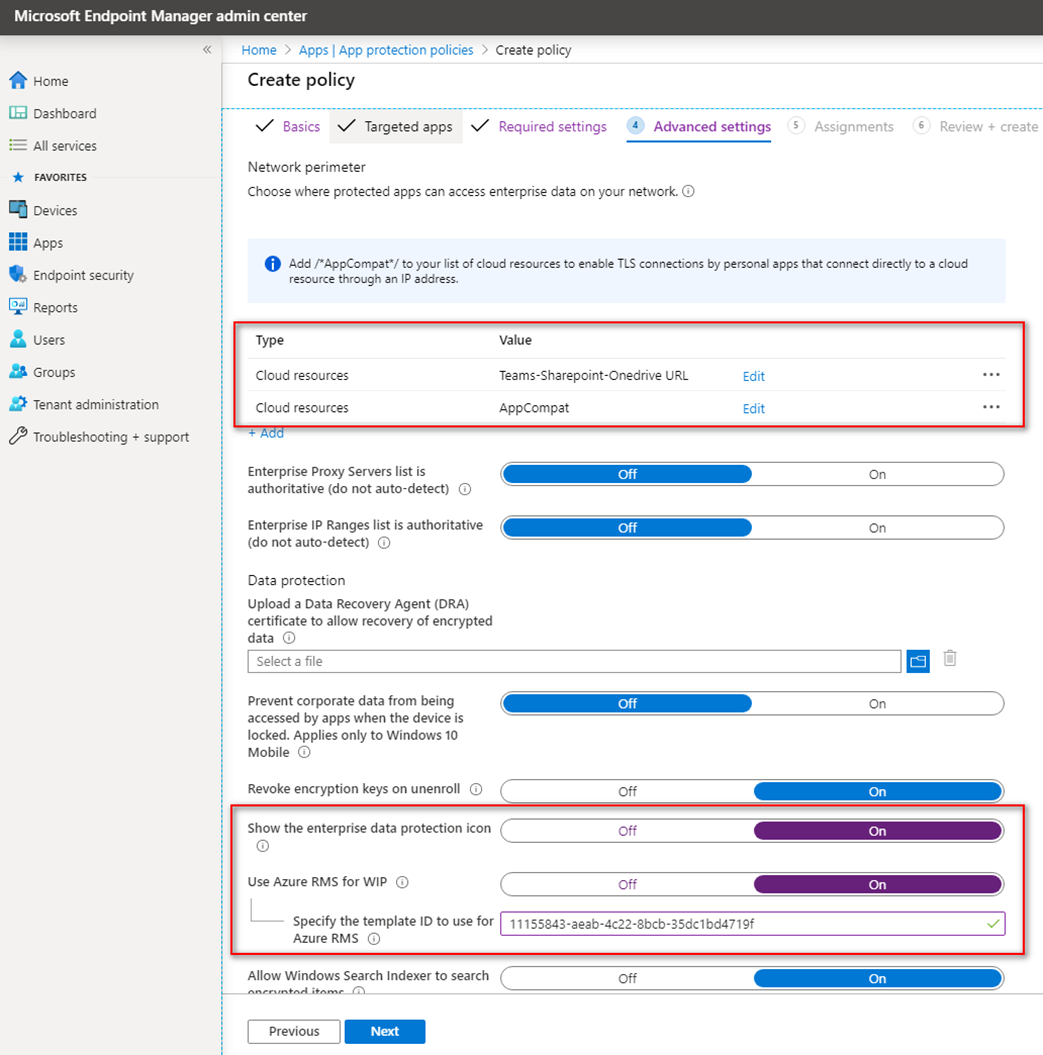

Uygulamalarınıza bir koruma modu ekledikten sonra, bu uygulamaların ağınızdaki kurumsal verilere nereden erişebileceğine karar vermeniz gerekir. Network Primeter bölümünde bu ayarı gerçekleştirebilirsiniz. Ayrıca koruma sağlayacağım uygumaları tanımlamak adına WIP simgesini Show the enterprise data protection icon bölümünde aktif ediyorum.

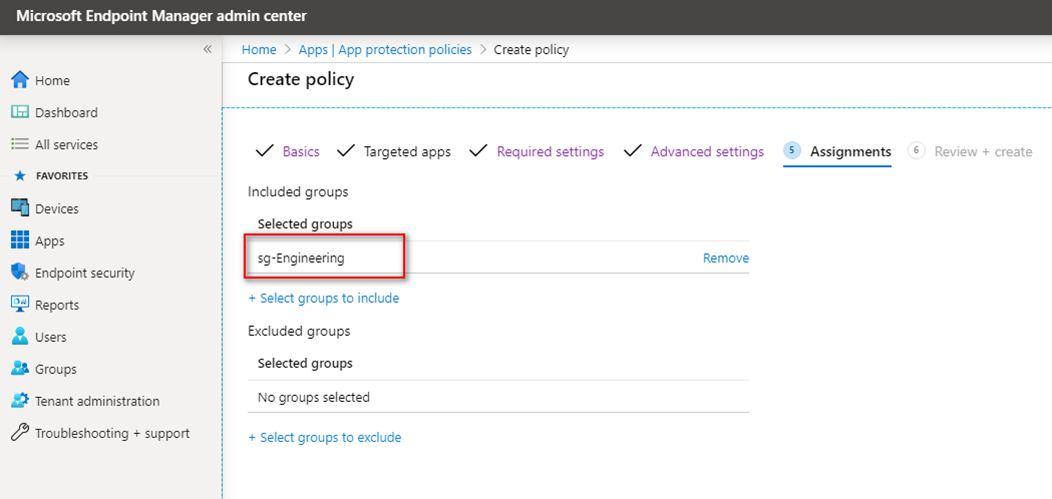

Oluşturduğumuz Windows Information Protection (WIP) kuralını bir grubu tanımlıyoruz.

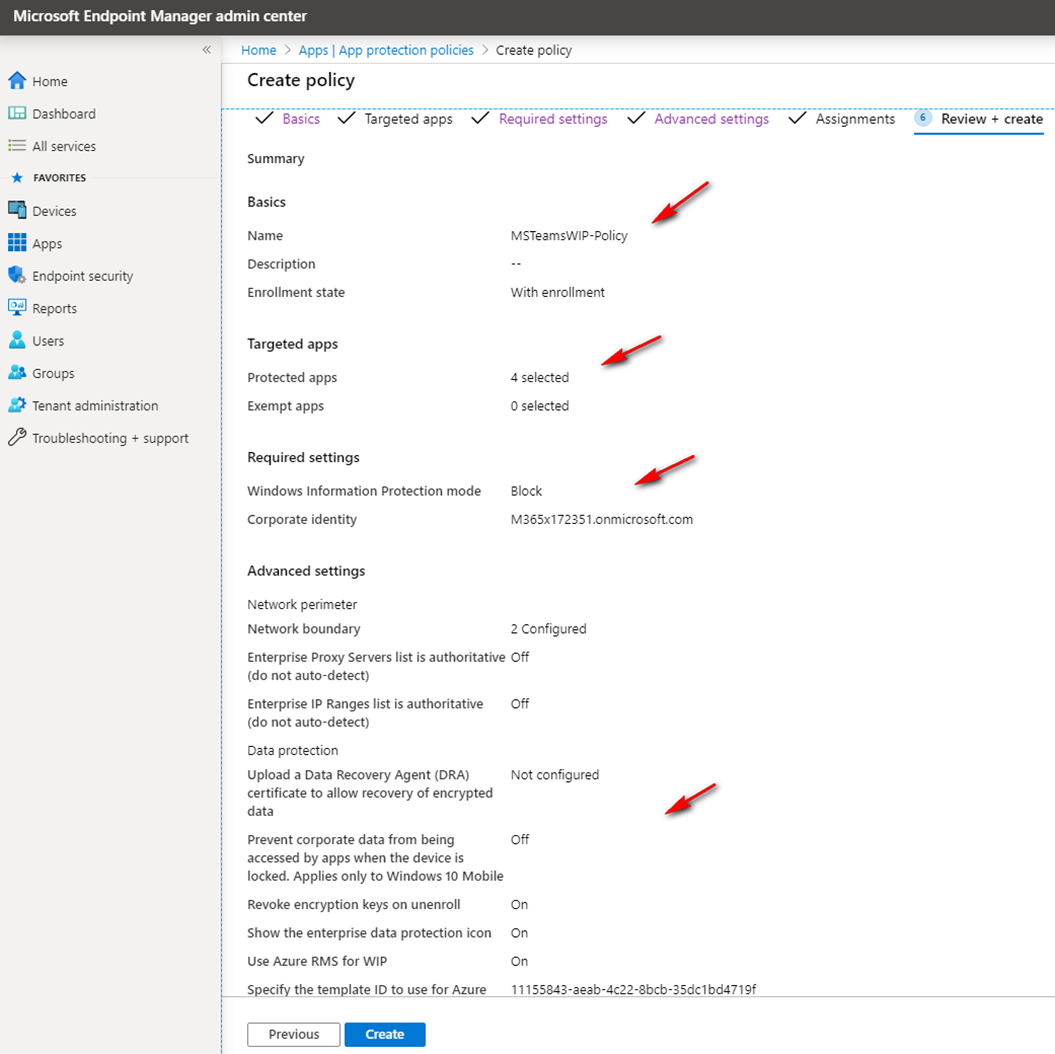

Son olarak kuralımız ile ilgili sunulan özeti inceledikte sonra Create butonuna tıklayarak kuralımızı oluşturuyoruz.

Kullanıcı Deneyimi

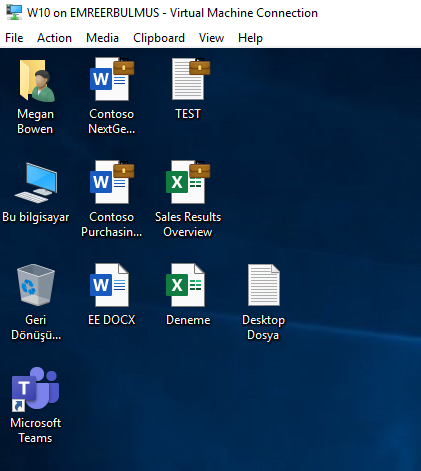

Windows Information Protection (WIP) kuralımızda aldığımız aksiyonların kontrol etmek adına Windows 10 işletim sistemine sahip bir bilgisayarda, Azure AD dahil ettiğimiz bir kullanıcı ile Windows 10 cihazında oturum açıyoruz. (Megan Kullanıcısı)

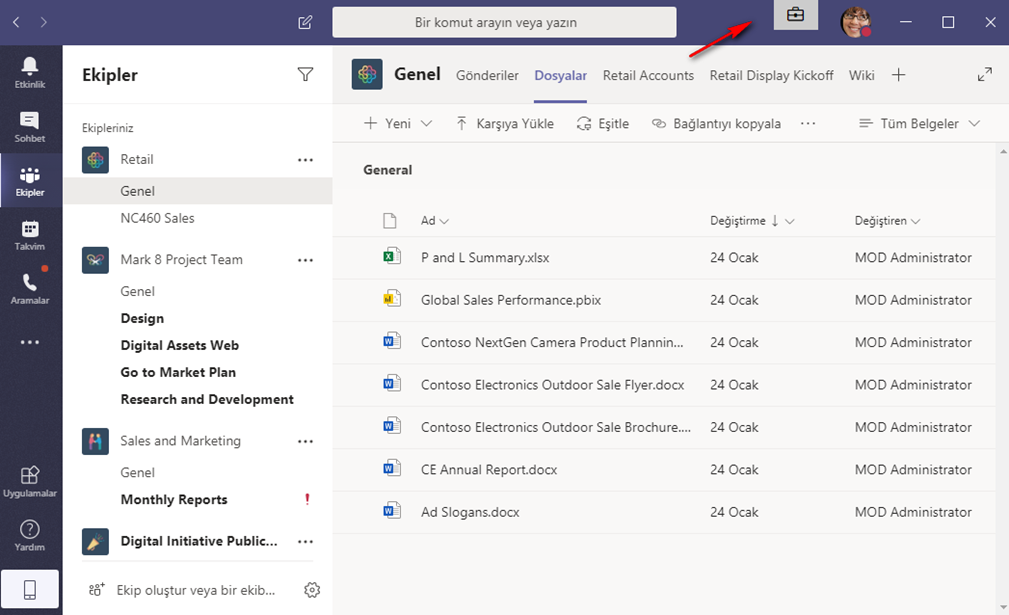

Megan kullanıcısı otomatik olarak Teams oturumu açıldığında yukaridaki resimde gösterildiği üzere “Evrak Çanta” dediğimiz koruma simgesi eklenmiştir. Bu özellik WIP tarafından bir koruma sağladığını gösterir.

Microsoft Teams üzerinde yada kurala dahil ettiğimiz uygulamalar üzerindeki tüm dosyalar bu simge (“Evrak Çanta”) ile gösterilir. Örneğin Teams veya Onedrive da saklanan bir dökümanı masaüstüne indirdiğinizde koruma olarak indirildiğini göreceksiniz. Ama kullanıcı kendi kişisel dosyalarının korunmadığını da ilgili simgenin olmadığı dökümanlardan anlayabilir. Bu dökümanlar üzerinde istediği gibi işlem sağlamakta özgürdür.

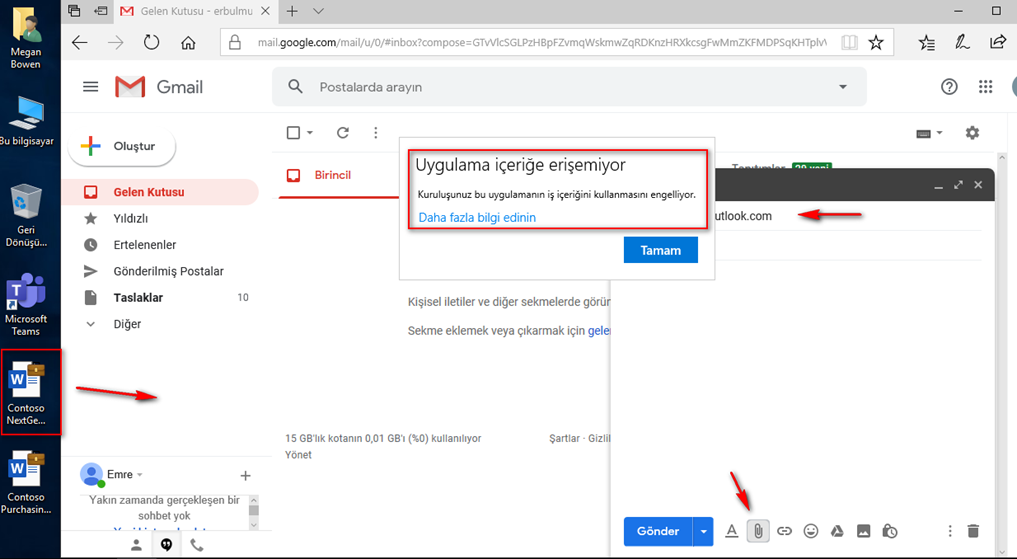

Örneğin herhangi bir kişisel gmail adresimden koruma bir dosyayı farklı birine göndermek istediğimde, sistem otomatik olarak bunu engelleyecektir. Bu süreçte WIP mode’larına bağlıdır. Biz doğrudan blockladığımız için dosya ek kısmına eklenmeden engellenecektir. Ayrıca ekran görüntüsünü eklemedim ama korunan bir dosya içerisinden sizin için önemli olan bir yazıyı yada paragrafı kopyalayıp, korumalı olmayan kişisel bir belgenize yapıştırmak istediğiniz WIP otomatik olarak bu aksiyonu da ekleyecektir.

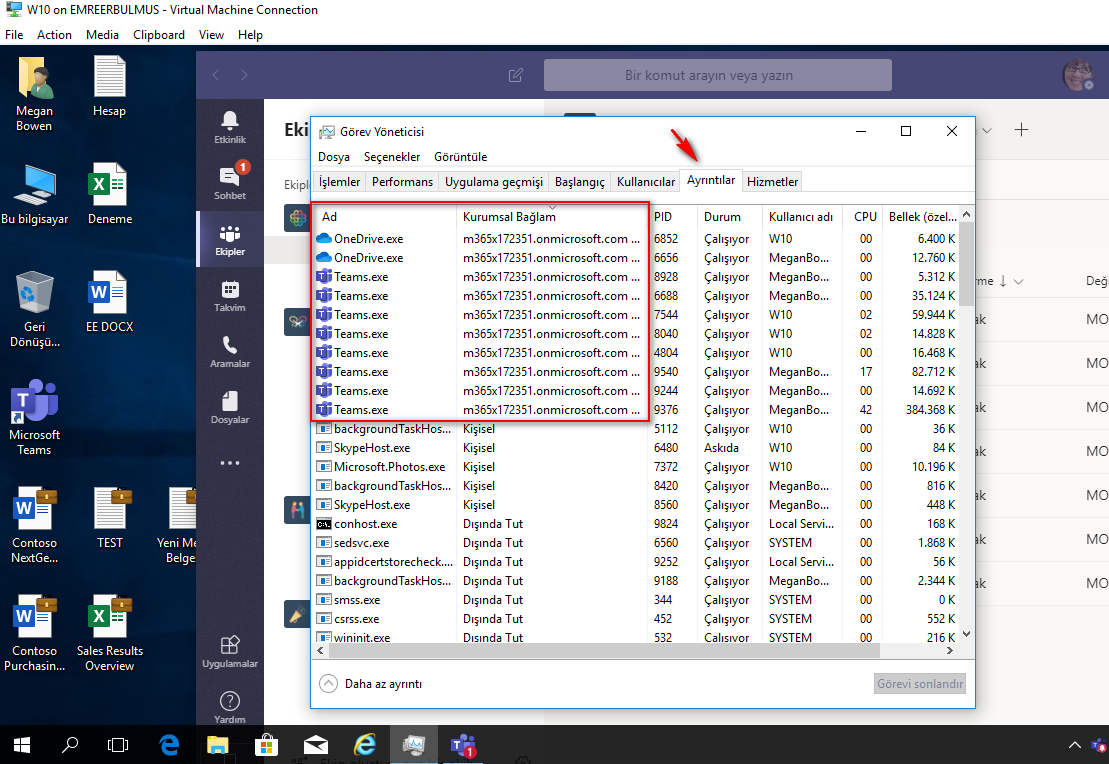

Görev yöneticisi bölümünden de ayrıntılar kısmına tıklarsanız, korunan uygulamalarım hangisi olduğunu son kullanıcı olarak görebilirim.

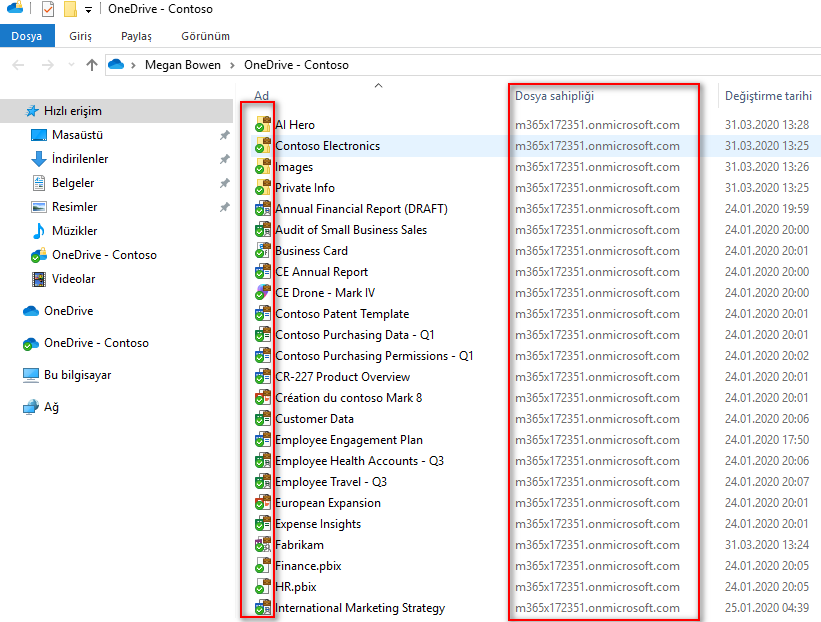

Aynı şekilde korumalı uygulamalara Onedrive For Business servisimizde eklemiştir. Dosya Sahipliği bölümünden korunan tenant ismini görebilirsiniz.

TAGs: Windows Information Protection, WIP, Enterprise Data Protection, Microsoft Intune, Veri güvenliği, Microsoft Endpoint Manager, MicrosoftTeams,Teams,Teamsmobile,teamssecurity,teamscompliance,wıp