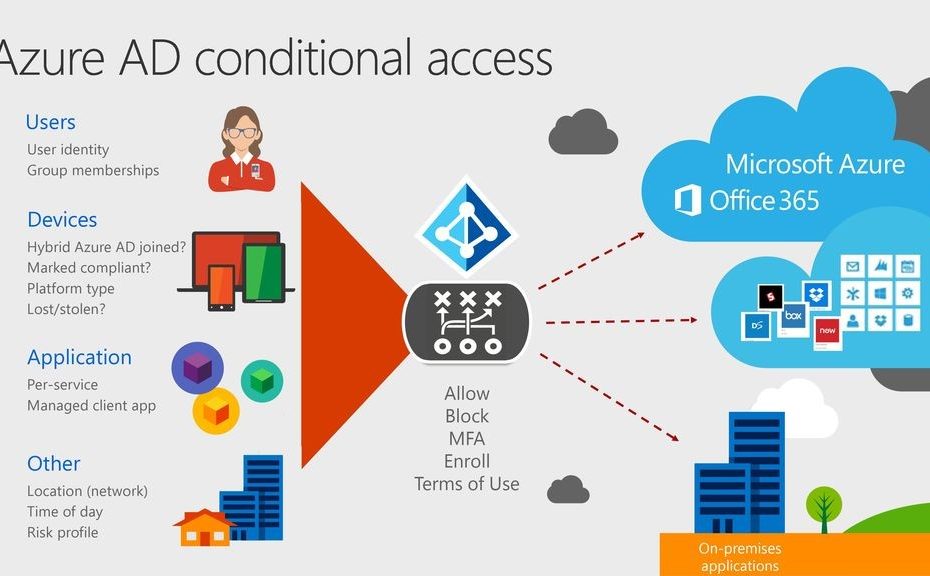

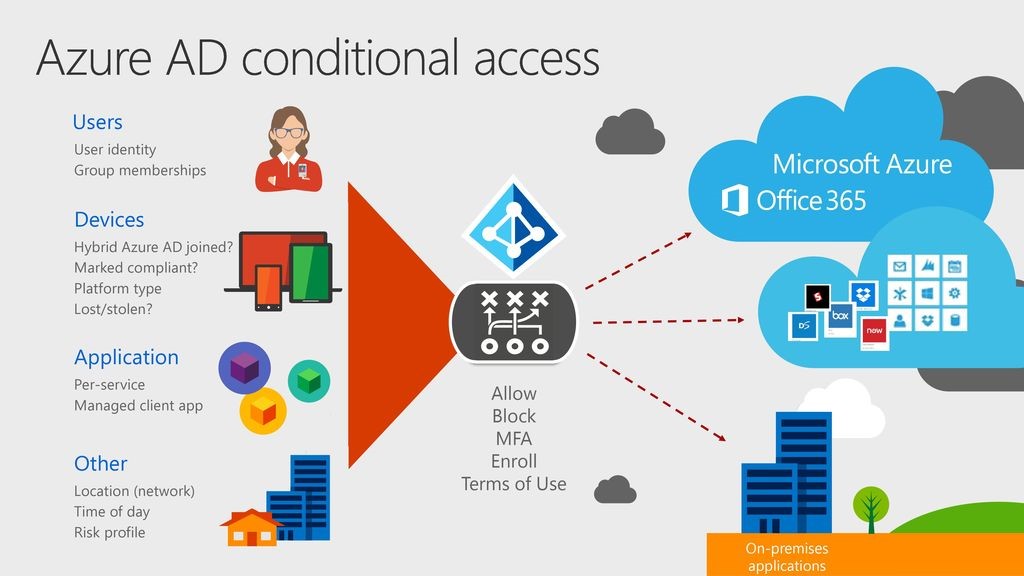

Azure Active Directory Conditional Access (koşullu erişim) ilkesi, oturum açtığı çevreye göre kullanıcıların kaynak erişimini denetleyen bir özelliktir. Tehditlerin daha karmaşık olması nedeniyle erişimleri kontrol etmek için artık geleneksel güvenlik duvarları pek işe yaramamaktadır. Ama Conditional Access (koşullu erişim) ile kullanıcı erişiminin konum, cihaz türü, riskler, uygulamalar vb. farklı koşullara bağlı olarak doğrulamasını sağlayabilirsiniz.

Kullanıcılarınızın oturum açma deneyimini basitleştirmek için, kullanıcı adı ve şifre kullanarak bulut uygulamalarınızda oturum açmalarına izin vermek isteyebilirsiniz. Ancak, birçok ortam birden fazla kimlik doğrulaması (MFA) desteklemektedir. Buna istinaden kullanıcılara şirket içinde veya şirket dışında belirli koşullarda erişim izinleri verebilirsiniz. Azure Active Directory ile bu hedefi koşullu bir erişim ilkesiyle gerçekleştirebilirsiniz.

Peki Conditional Access hangi konularda çözüm sağlamaktadır.

- Sign-in risk: Azure AD Identity Protection oturum açma risklerini algılar.

- Network Location: Azure AD’ye her yerden erişilebilir. BT departmanı kontrolü altında olmayan bir ağ konumundan bilgi girişimi gerçekleştirilirse ne olur? Beklenmedik ülkelerden veya dünyanın farklı bölgelerinden başlatılan erişimler için daha güçlü bir kimlik kanıtı talep ederseniz nasıl tepki verir. Belirli konumlardan erişim denemelerini nasıl engellerim gibi çözümler sunar.

- Device Management : Azure AD’de kullanıcılar, mobil uygulamalar ve kişisel cihazlar da dahil olmak üzere çeşitli cihazlardan bulut uygulamalarına erişebilir. Erişim denemelerinin yalnızca BT departmanınız tarafından yönetilen cihazlarla yapılmasını talep ederseniz ne olur? Belirli cihaz türlerinin ortamınızdaki bulut uygulamalarına erişmesini engellemek isterseniz ne yapmalısınız? gibi çözümler sağlar.

- Client Application: Web tabanlı uygulamalar, mobil uygulamalar veya masaüstü uygulamaları gibi farklı uygulama türlerini kullanarak birçok bulut uygulamasına erişebilirsiniz. Bu uygulamalar BT yöneticileri tarafından bir cihaza bağlı olarak yönetildiğinde ne olur?

Not: Koşullu erişimi kullanmak bir Azure AD Premium lisansı gerektirir. Gereksinimleriniz için doğru lisansı bulmak için; https://azure.microsoft.com/tr-tr/pricing/details/active-directory/

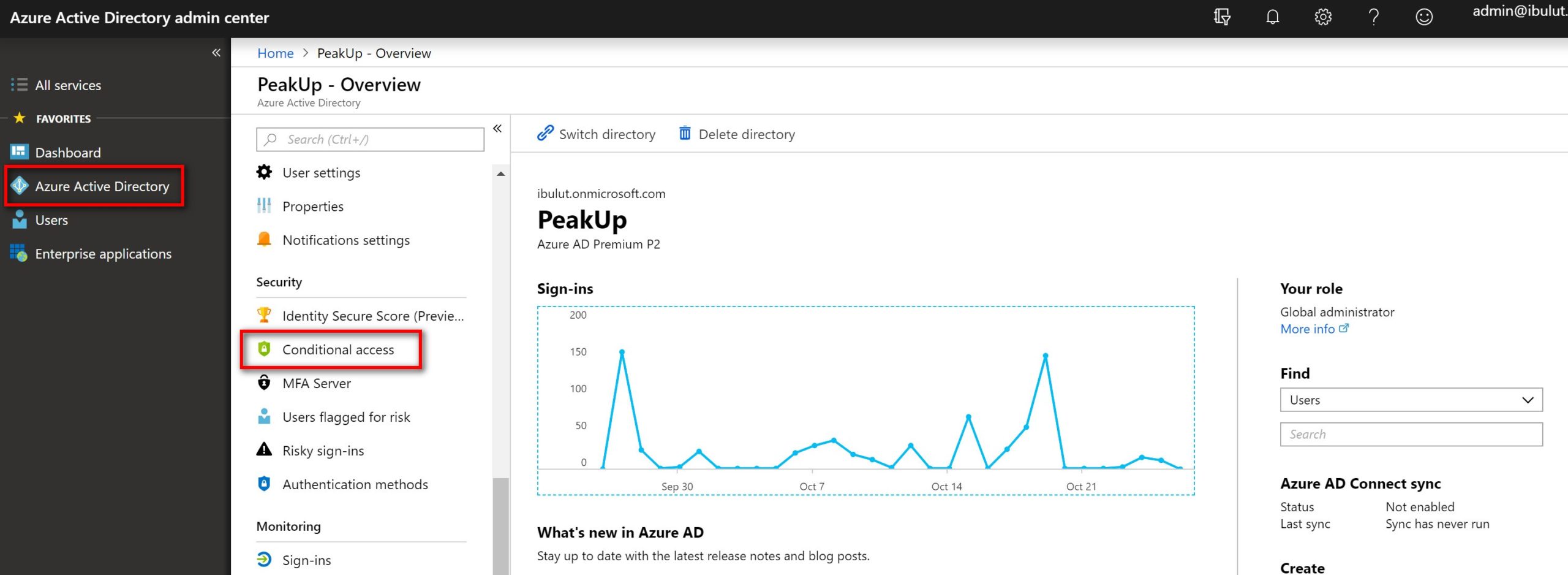

Conditional Access özelliğini Yapılandırmak için;

İlk olarak, global yönetici hesabı ile Azure portal’a giriş yapılır. Daha sonra Azure Active Directory’ye gidin.

Azure Active Directory- Security bölümünden Conditional Access’e tıklayın.

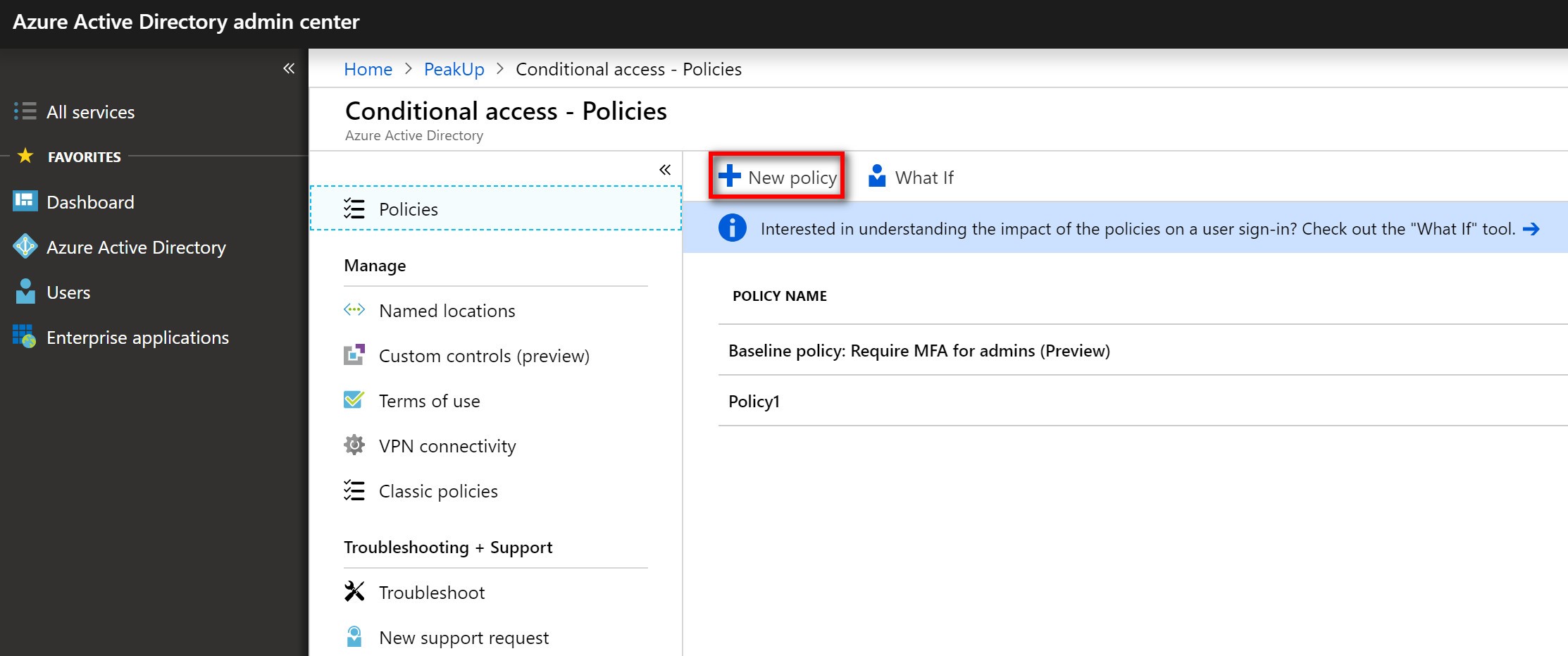

Conditional Access altında Policies – New Policy butonu ile oluşturacağımız policy adımları penceresi açılır.

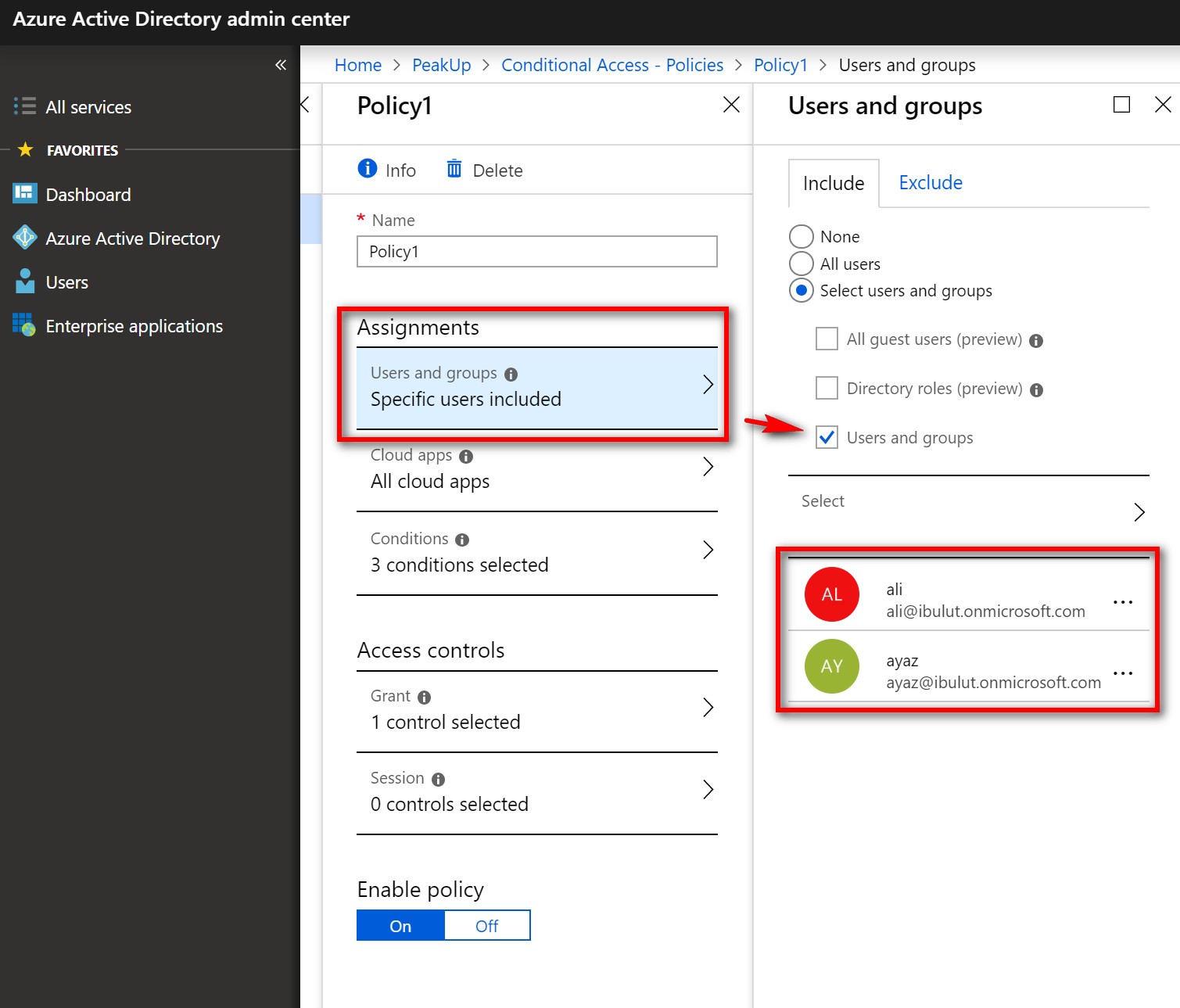

Assignments- Select Users and groups- Include bölümünden kullanıcı veya group seçip, ilerlenir. Exclude bölümünden bu Policy’e dahil olmayacak kullanıcıları seçebilirsiniz.

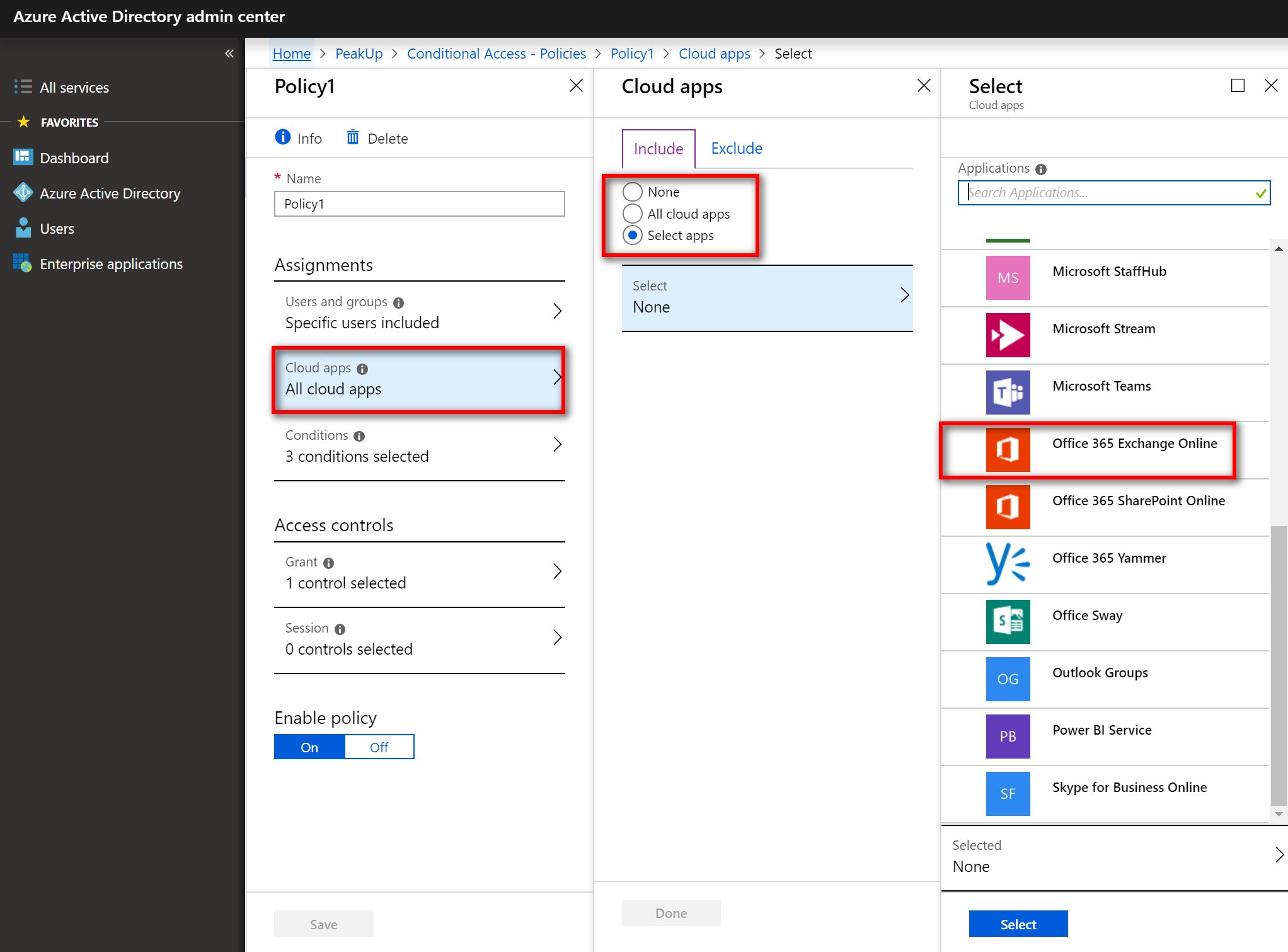

All Cloud Apps bölümünden kullanıcıların hangi bulut uygulamalarından erişim sağlayacağı belirtebiliyoruz. (all cloud apps seçeneği ile kurallar tüm uygulamalarda geçerli olsun diyebilirsiniz.)

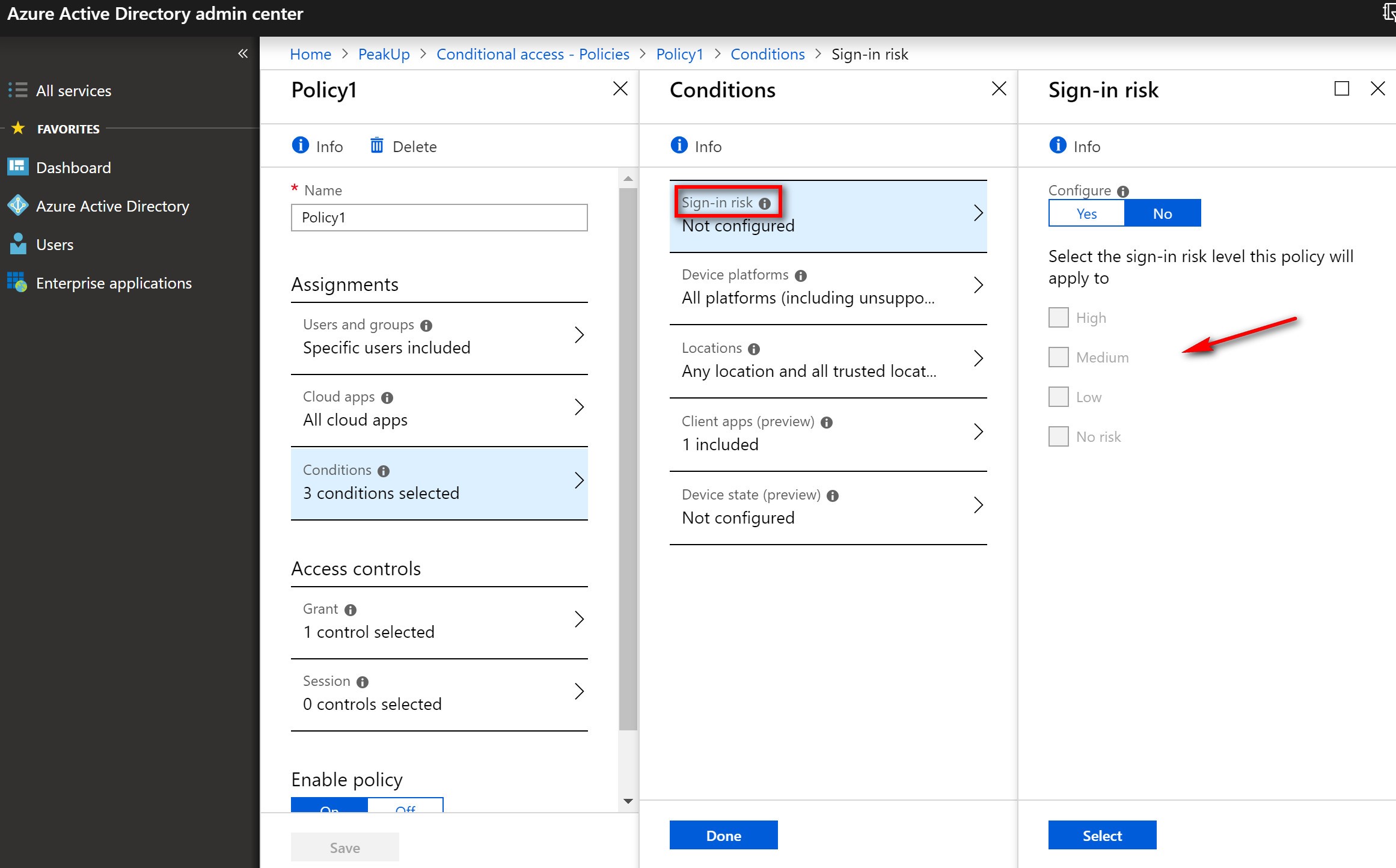

Conditions – sign-in risk altıda kullanıcı oturum açarken belirli risk düzeyleri belirleyerek güvenlik seviyesinizi arttırabilirsiniz.

Device Platforms bölümünden oluşturacağınız policy’de cihaz bazlı erişimler sağlanabilmektedir. Örnek olarak tüm cihazlarda ya da sadece IOS cihazlarında erişim verilebilir. (Android – IOS – Windows Phone – Windows – MacOS)

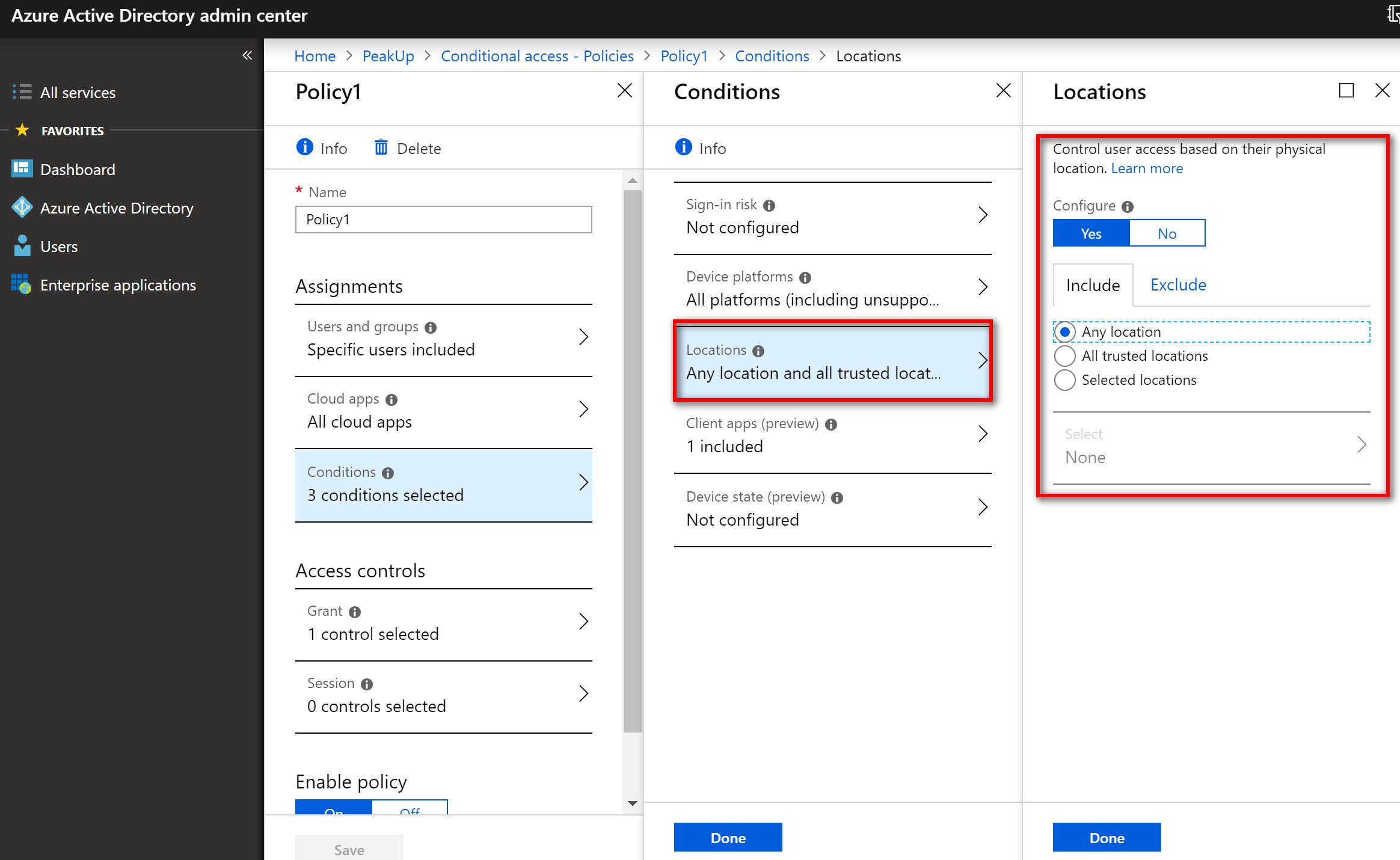

Kullanıcının hangi lokasyonlarda erişim sağlanıp – sağlayamayacağını belirleyebilirsiniz. Any location seçeneği ile ilerliyorum.

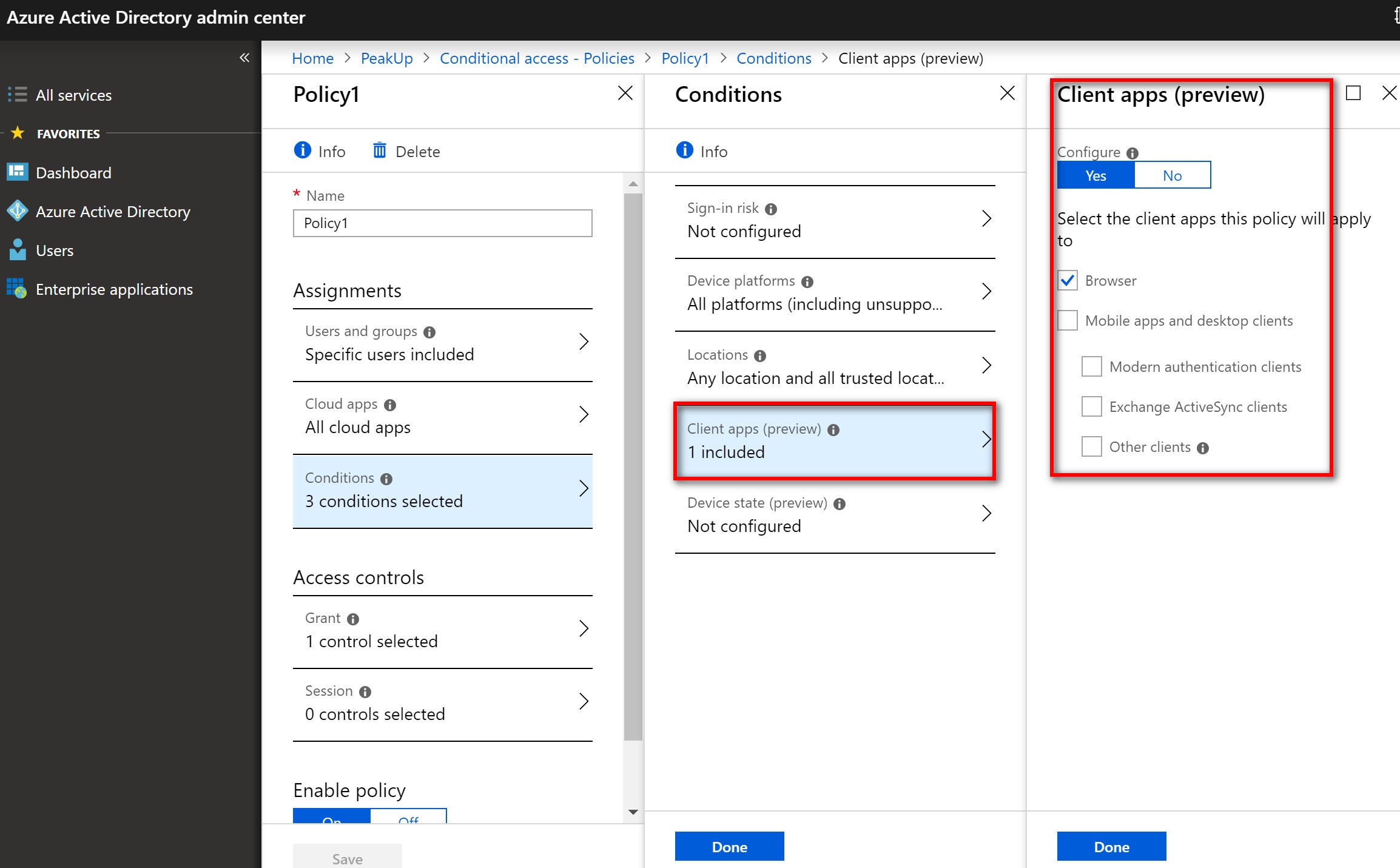

Client apps kısmından ekran görüntüsünde görüntülendiği üzere belirttiğimiz kriterlerde erişim olduğundan policy uygulansın diyebiliyoruz. Bu tarafta policy adımlarımızı şu şekilde düzenledik; sadece browser üzerinden erişim sağlandığında MFA uygulaması devreye girsin.

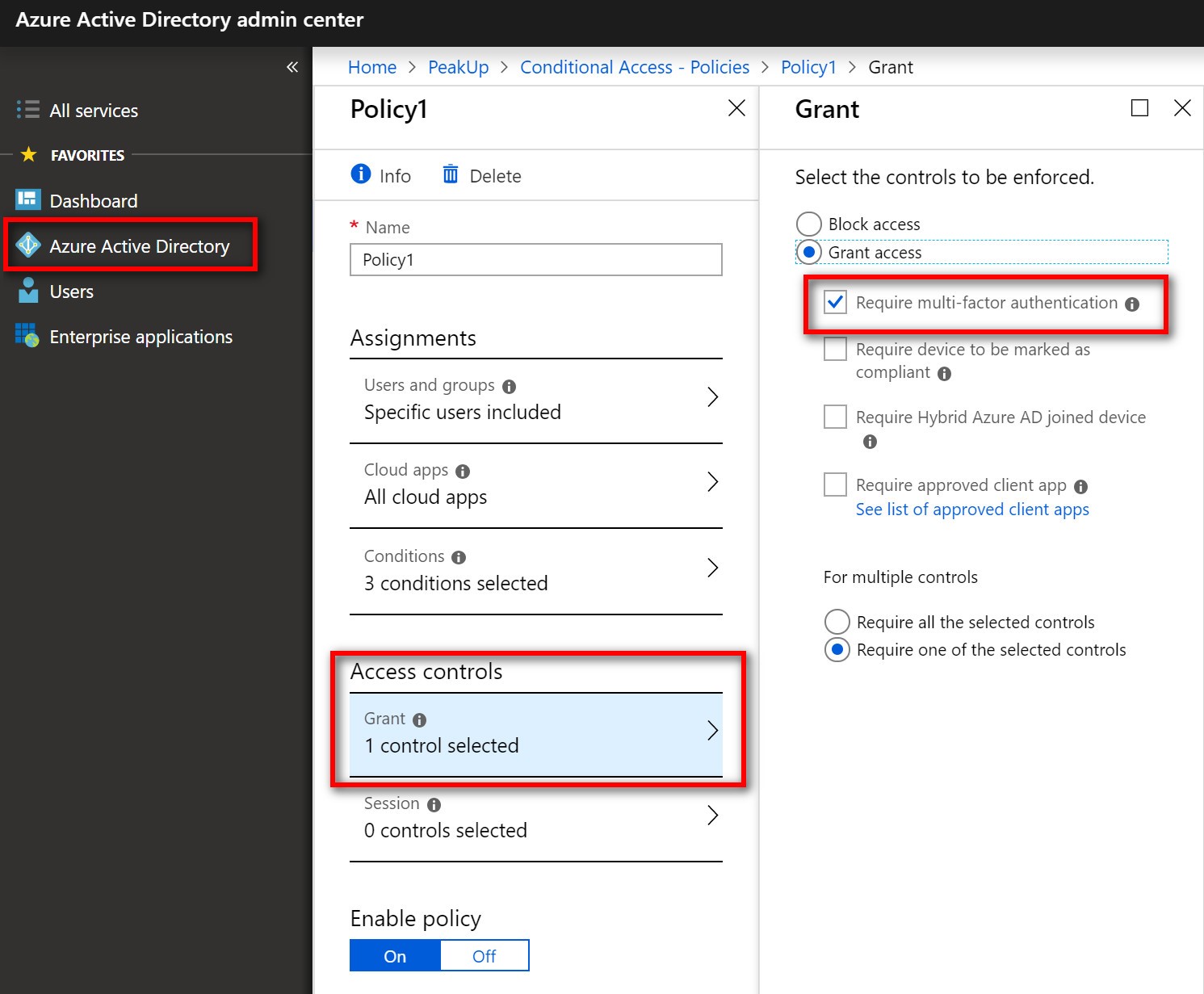

Policy adımlarındaki koşullar sağlandığında Multi-Factor Authentication özelliğini devreye al diyebiliyoruz. Bu tarafta Access Control – Grant Access – MFA adımlarını takip edebilirsiniz. Azure AD bölümünden Conditional Access policy’imizi başarılı bir şekilde oluşturduk şimdi ise kullanıcı tarafında yapılması gereken adımları inceleyelim.

MFA uygulamasının kullanması için yetkilendirdiğimiz kullanıcı ile http://portal.office365.com adresine giriş yapmak istediğimizde, kullanıcıya ekran görüntüsündeki gibi bir bilgi mesajı gelecektir.

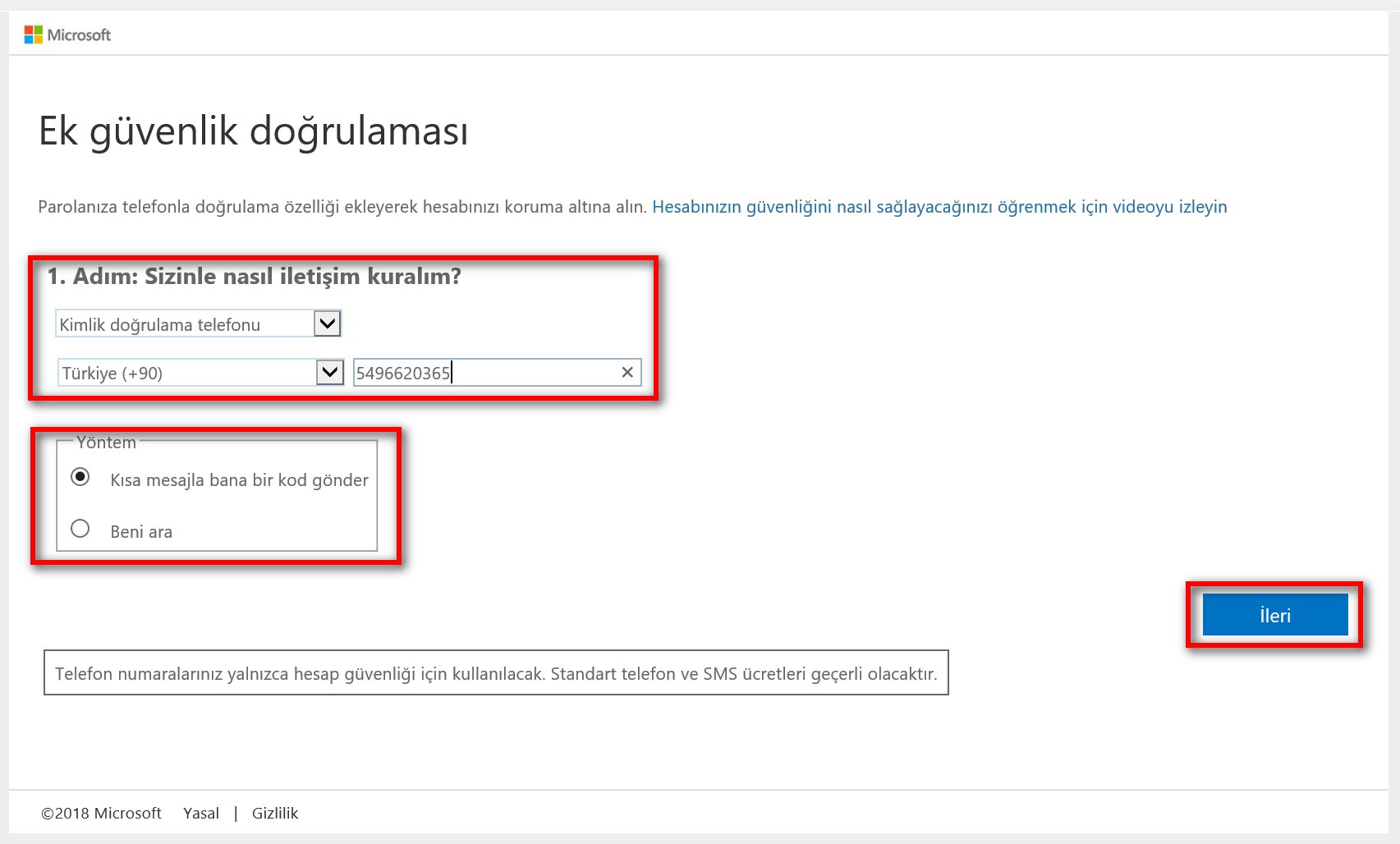

Ardından kullanıcının iletişim bilgisi ve ikinci bir doğrulama yöntemi seçilerek ilerlenir. (Kısa mesajla bana bir kod gönder seçeneği seçilir.)

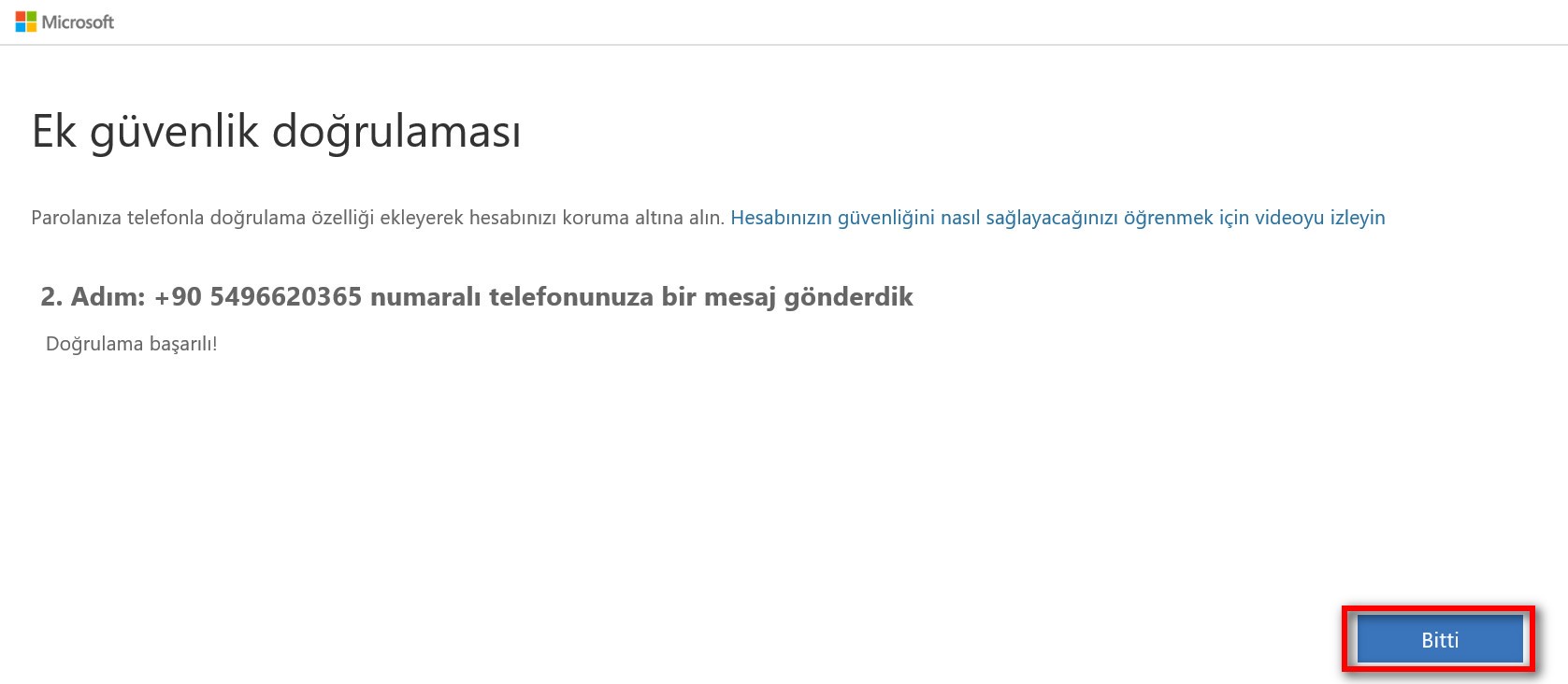

Telefona gelen doğrulama kodu doğru bir şekilde girildiğinde doğrulama ve tanımlama işlemleri başarılı bir şekilde tamamlanmış olur.

İkinci doğruma yöntemini tamamladıktan sonra browser üzerinden Office 365’e erişim sağlanır.