Bu yazımızda Azure AD Conditional access ile kullanıcılar, Microsoft Teams’e erişim sağlarken uygulayabileceğimiz koşulları değerlendiriyor olacağız.

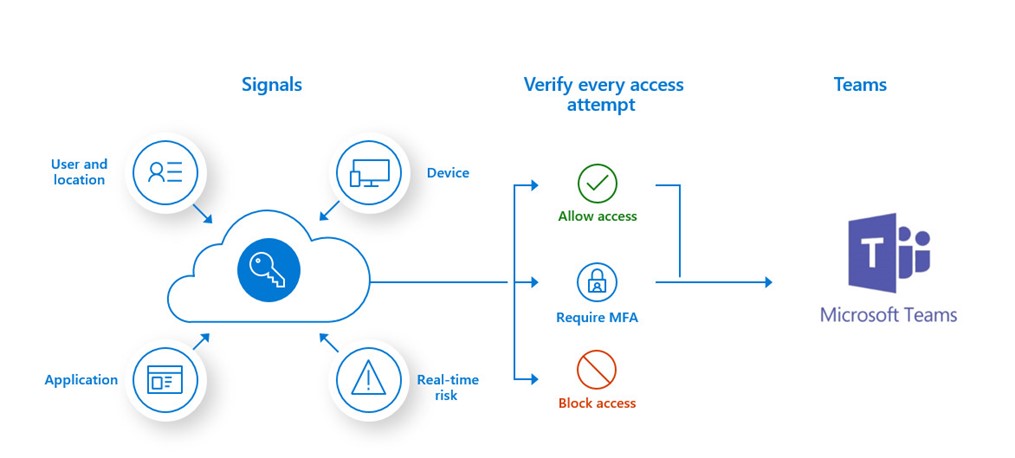

Conditional access (Koşullu Erişim): Azure Active Directory, kullanıcıların kimlik doğrulamasıyla uygulamalara ve hizmetlere nasıl erişebileceğine ilişkin belirli koşulları tanımlamasını sağlayan bir özelliğidir. Koşullu Erişim için Azure AD Premium P1 veya Azure AD Premium P2 lisansına sahip olmanız gerekir. Azure Active Directory ile ilgili detaylı bilgiler için aşağıdaki belirtmiş olduğum linkleri inceleyebilirsiniz.

Daha fazla bilgi için ; Azure Active Directory’deki Koşullu erişim

Daha fazla bilgi için ; Azure Active Directory fiyatlandırması

Azure AD Conditional Access Senaryo Notları:

- Tüm çalışanların bulunduğu

bir güvenlik grubu planlanır . Koşullu Erişim ilkesi yalnızca bu güvenlik grubuna üye olan çalışanlara uygulanır.

- Politika yalnızca Microsoft Teams’e uygulanabilir yada Microsoft’un sunduğu ürünlerde seçilebilir. Desteklenen platformlar (Android, iOS, Windows Phone, Windows, Mac OS vb.)

- Politika herhangi bir konuma (IP adresi) uygulanabilir, ancak güvenilir IP’lere sahip yerler hariç tutulur.

- Politikalar, Browser, Mobil Apps ve Masaüstü Client’lar için geçerli olsun diyebiliriz

- Oturum açma riskleri belirtilebilir.

- Erişim kontrolleri engellenecek şekilde ayarlanabilir. Çok faktörlü kimlik doğrulaması devreye alınabilir, aygıt uyumluluğu vb. Yapılandırmalar uygulanabilir.

- Oturum kontrolü sağlanabilir.

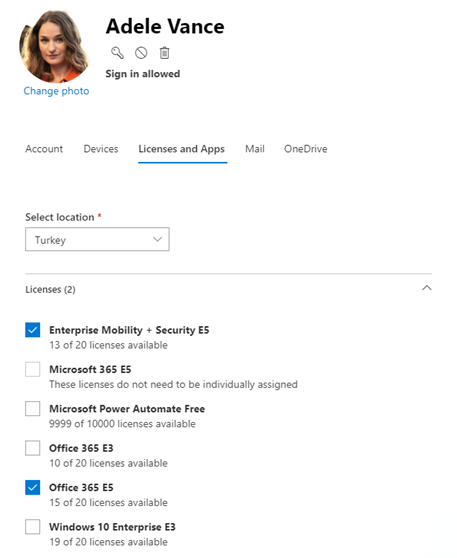

İlk olarak, kullanıcılar Azure Active Directory Premium P1 lisansına sahip olması gerekir. (EMS E5 Lisansında Azure AD Plan1 ve Plan2 yer almaktadır.)

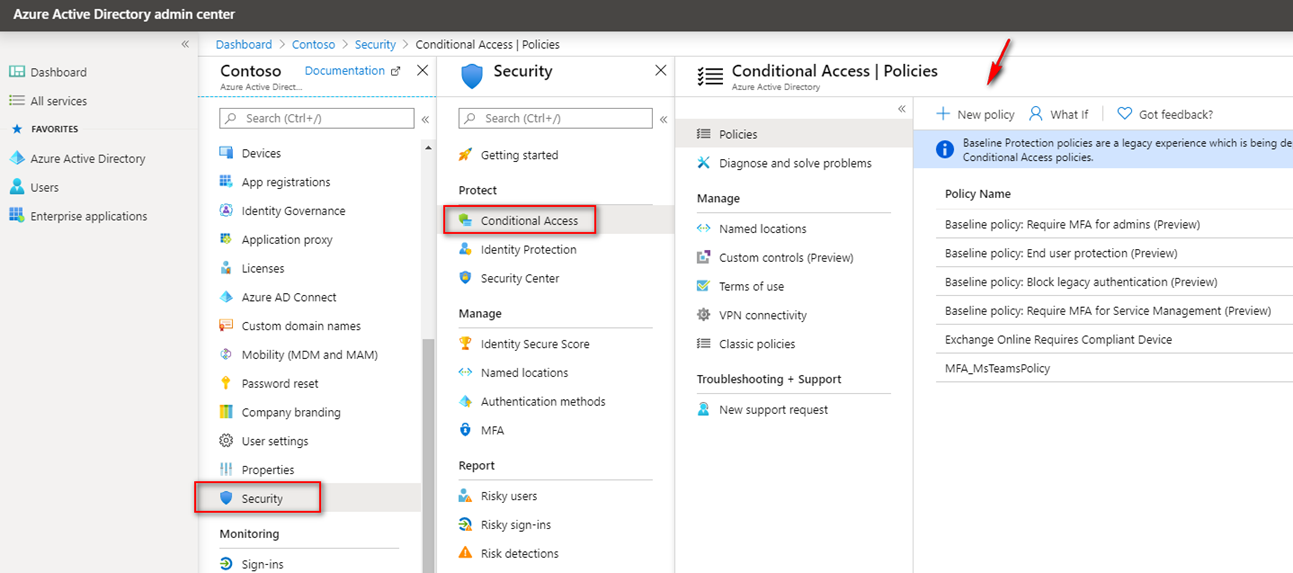

Ardından Microsoft Office 365 Admin Center bölümünden Azure Active Directory butonuna tıklanır.

Azure AD Admin Center bölümünden Azure AD – Security – Conditional Access – Policies adımlarını takip ederek, yeni bir policy oluşturulur.

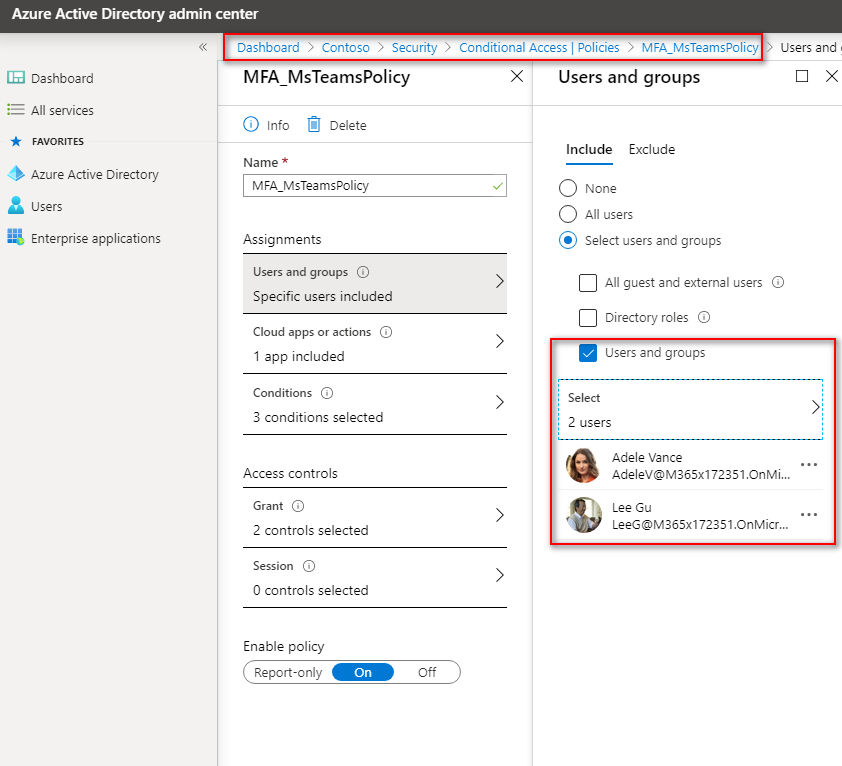

Oluşturacağımız policy’nin ismini veriyoruz ve policy’I kimlere uygulayacağımızı belirtiyoruz. Burada ister bir kullanıcıya isterseniz, oluşturmuş olduğunuz bir security grubunu seçip, o grup içerisindeki kullanıcılara policy’I uygulayabilirsiniz.

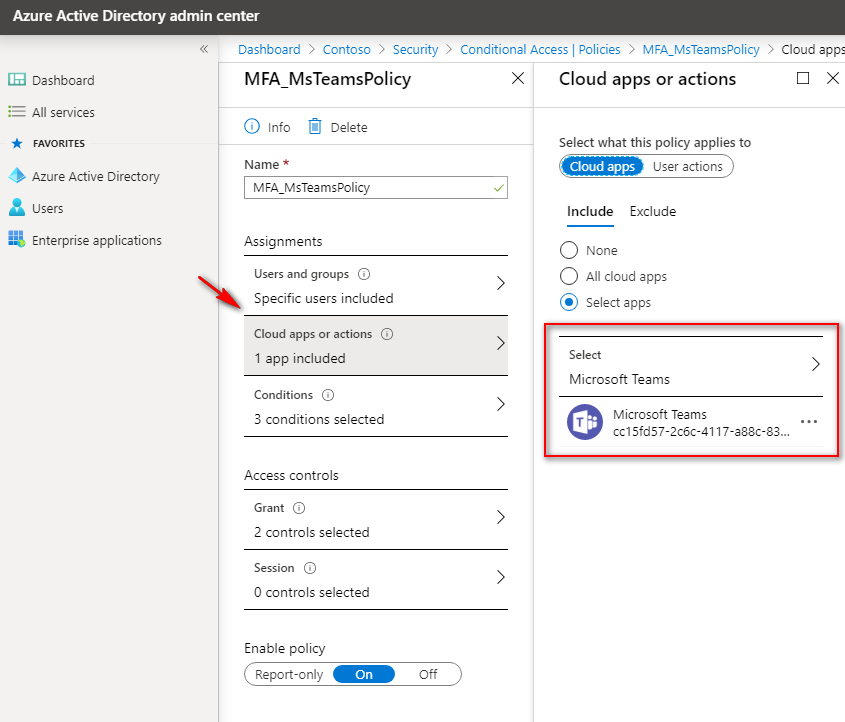

Bulut uygulamaları bölümünden Microsoft Teams uygulamasını seçiyorum. Dilerseniz, farklı uygulamaları da seçip ilerleyebilirsiniz.

Device Platfroms bölümünü default olarak Any Device olarak bıraktım.

Azure AD Koşullu Erişim aşağıdaki aygıt platformlarını destekler:

- Android

- iOS

- Windows Phone

- pencereler

- Mac os işletim sistemi

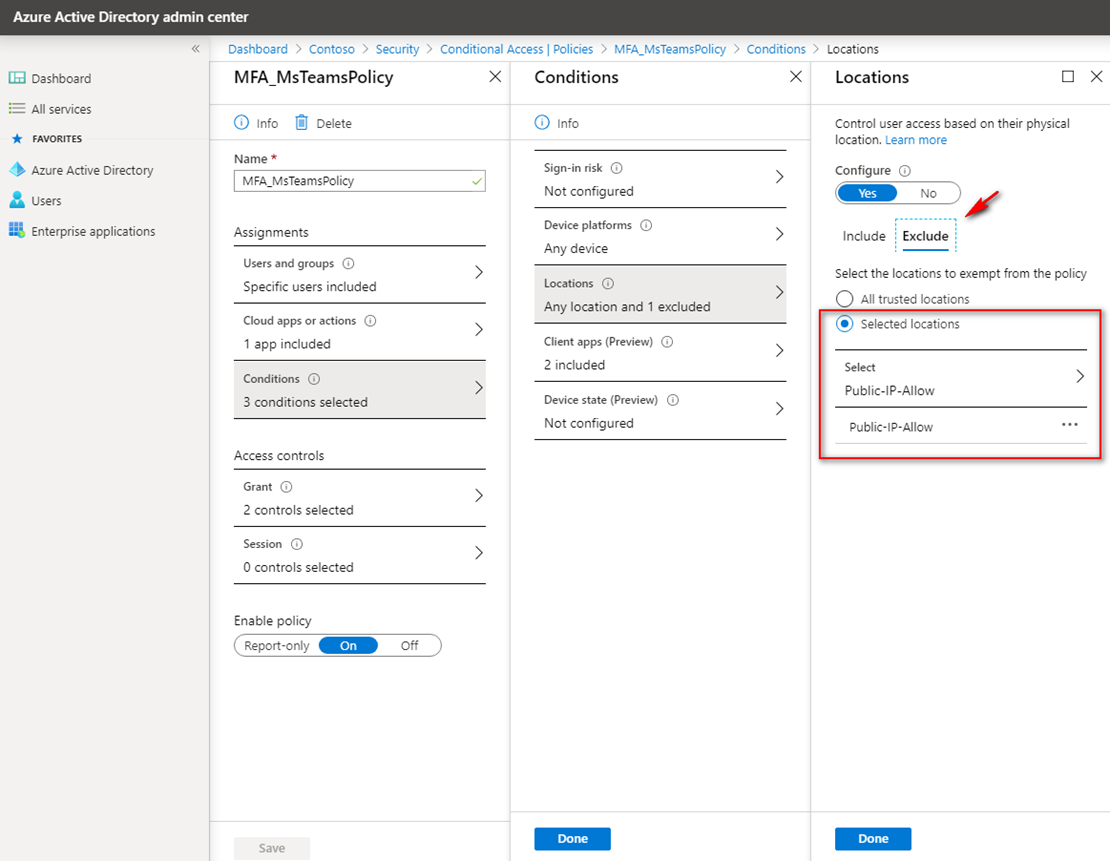

Locations kısmında ise Exclude bölümüne benim şirket IP aralığımı giriyorum. Burada belirlediğim IP dışından herhangi bir yerden Microsoft Teams’e bir erişim sağladığında Access Controls altındaki belirttiğim koşulu uygula demiş oluyoruz.

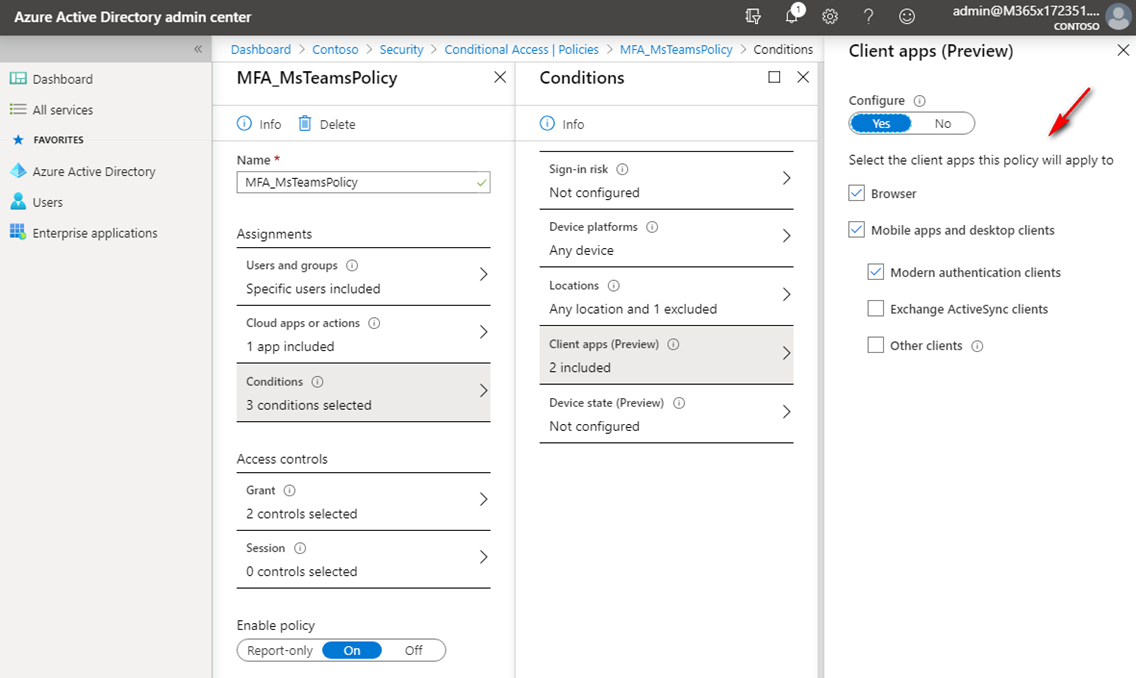

Client Apps bölümünde Browser – Mobile Apps ve Desktop Clients özelliklerini aktif ediyorum.

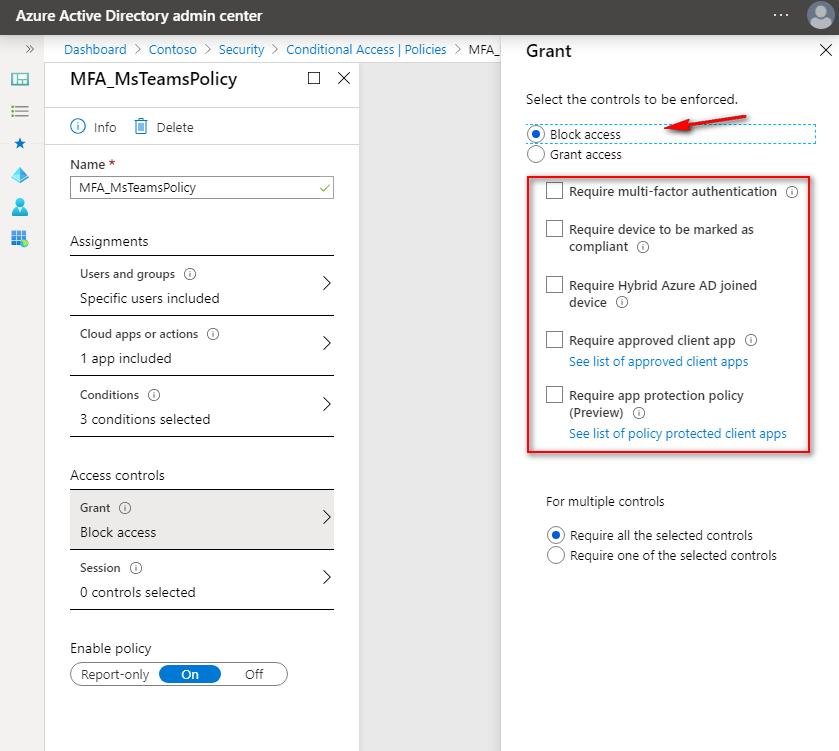

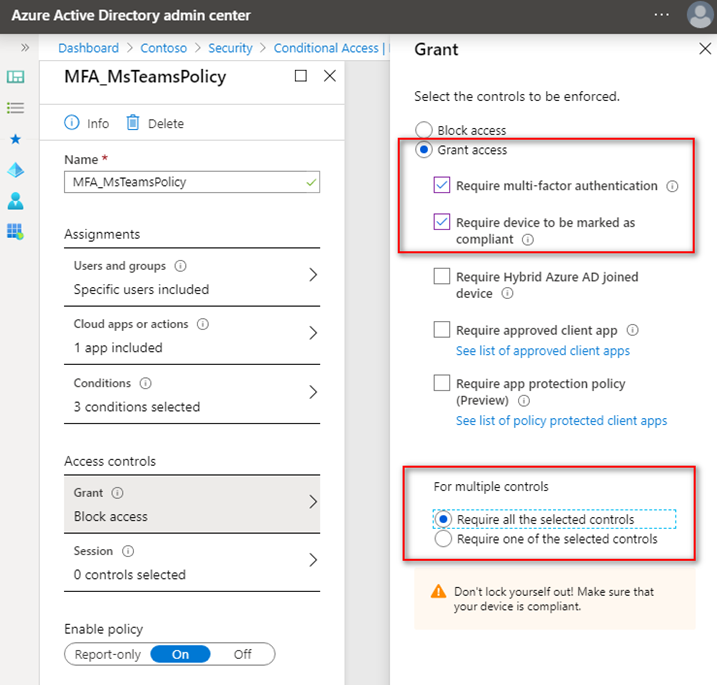

Bir önceki resimde aktif ettiğim seçeneklerden giriş yapıldığından ve lokasyonları şirket dışında ise bu kullanıcıyı otomatik olarak blockla diyebilirsiniz. Yada Grant Access bölümünde herhangi bir koşul sağlayarak erişimi gerçekleştirmesini isteyebilirsiniz.

Grant access

Policy oluşturan yöneticiler erişim izni verirken aşağıdaki seçeneklerden bir veya birden fazlasını seçip, erişim sağlarken zorunlu kıl diyebilir.

- Require multi-factor authentication (Azure Multi-Factor Authentication)

- Require device to be marked as compliant (Microsoft Intune)

- Require hybrid Azure AD joined device

- Require approved client app

- Require app protection policy

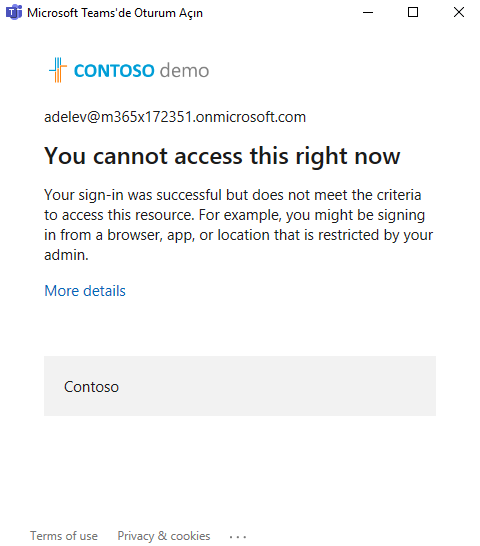

Şirketin belirlediği IP adreslerin dışında herhangi bir yerden erişim sağlayan kullanıcının Microsoft Teams uygulamasında almış olduğu uyarı görülmektedir.

Diyelim ki belirlediğimiz bu senaryo da kullanıcıları blocklamak yerine Grant Access bölümünden Require multi-factor authentication ve Require

device to be marked as compliant seçeneklerini seçip, kullanıcı bu iki koşulu yerine getirdiğinde Microsoft Teams’e erişim sağlasın diyebiliriz. Ayrıca For multiple Controls bölümünden seçmiş olduğumuz tüm koşulları sağladığından erişim sağlasın, yada bu iki koşuldan birini yerine getiriyorsa Teams’e erişim diyebiliriz.

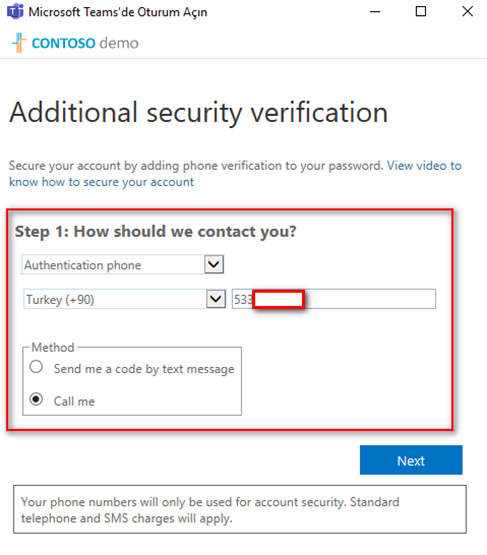

Adele kullanıcı Browser – Mobile Apps ve Desktop Clients uygulamaların herhangi birinden Teams’e erişim sağladığında, ilk olarak multi-factor authentication özelliği devreye girecektir. Kullanıcı multi-factor authentication(MFA) için istenilen bilgileri doldurup ve gerekli prosürleri tamamlandığında bu adım tamamlamış olacaktır.

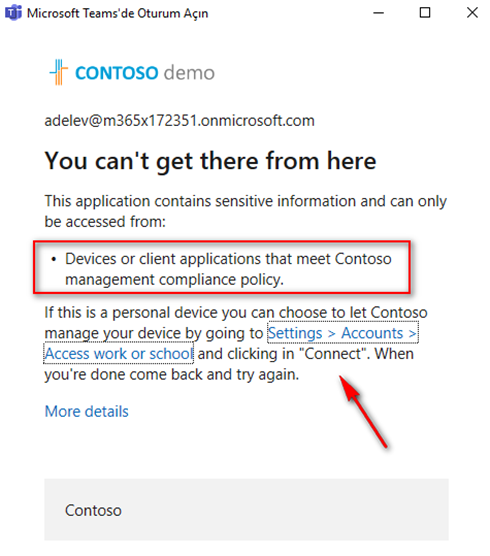

Ardından Device Compliance özelliği devreye girecektir. Burada kullanıcının erişim sağladığı cihazın şirket politikasına uyumlu olup olmadığı kontrol edilmektedir. Eğer cıhaz uyumlu değilse, yukarıdaki gibi kullanıcıyı Settings- Account – Access work or school adımlarını takip ederek, kullanıcının bağlantı sağlaması istenmektedir. Bu durum herhangi bir koşul daha yok ise Adele kullanıcısı Teams’e erişim sağlayacaktır.

Sonuç: Koşullu Erişimde, kullanıcı veya grupların belirli koşulları yerine getirildikten sonra kaynaklara erişimin sağlanmasında kullanılması önerilen etkili bir çözümdür. Bu senaryoda, çalışanların şirket içerisinde Microsoft Teams kullanmasına izin verip, şirket dışında ise Teams kullanımını engellemek istenilen senaryolarda kullanılabilir.

Tags : Azure AD Conditional Access, Azure AD Conditional Access ile MFA Yönetimi, Azure AD Conditional Access nedir, mfa nasıl yapılandırılır, MFA nedir, MFA yönetimi, Microsoftteams, Office 365, SeucurityCompliance, Teams, Teamsmobile, Teamssecurity