Endpoint Manager(Intune) App Protection Policies (Uygulama koruma politikaları), şirket verilerinizi yönetilebilen bir uygulamada güvenli bir şekilde korunma sağlamak için oluşturduğumuz politikalardır. Örneğin, kullanıcılar kurumsal verilerine erişmeye veya bu verileri farklı bir yere taşımaya çalıştığında, BT Yönetimi bu konuda bir takım önlemler almak isteyecektir. İşte bu konuda Mobile Application Management (MAM) servisi devreye giriyor. Mobile Application Management (MAM), şirket verilerini bir uygulama içinde yönetmenizi ve korumanızı sağlamaktadır. Bu yazımızda ise Mobile cihazlar üzerinde kullandığınız uygulamalarda, şirket verilerinizi korumaya yönelik politikalar oluşturacağız. Ek bilgi : https://docs.microsoft.com/en-us/mem/intune/apps/app-management#app-management-capabilities-by-platform

App Protection Policies uygulama verilerini nasıl korur?

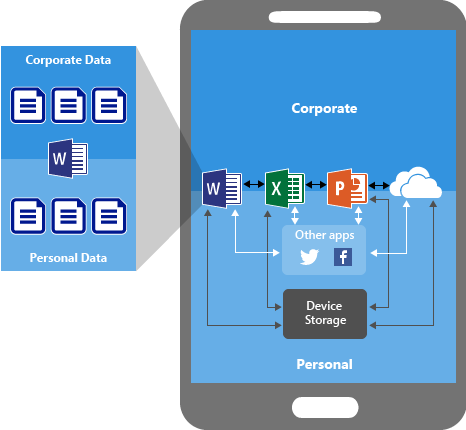

- Uygulama koruma politikaları olmayan uygulamalardaki süreçlerde

Uygulamalar kısıtlama olmaksızın kullanıldığında, şirket ve kişisel veriler birbirine karışabilir. Şirket verileri kişisel depolama gibi konumlarda bulunabilir. Bu süreçlerde veri kaybına neden olabilir. Aşağıdaki şemadaki oklar, hem kurumsal hem de kişisel uygulamalar ile depolama konumları arasındaki sınırsız veri hareketini göstermektedir.

- Uygulama koruma politikaları ile veri koruması

Şirket verileri kullanılan cihazın yerel depolama alanına kaydedilmesini önlemek için App Protection Policies (Uygulama koruma politikalarını)

kullanabilirsiniz. Ayrıca, veri hareketini Uygulama koruma politikaları tarafından korunmayan diğer uygulamalarla da kısıtlamanız mümkündür.

Uygulama koruma politikası ayarları şunları içerir:

- Şirket verilerini kopyala, kaydet,kes ve yapıştır gibi işlemleri kısıtlamak politikaları yer almaktadır .

- Ayrıca erişim için basit PIN iste ve yönetilen uygulamaların jailbreak veya Block managed apps from device (köklü cihazlarda çalışmasını engelle) gibi politikalarda yer almaktadır.

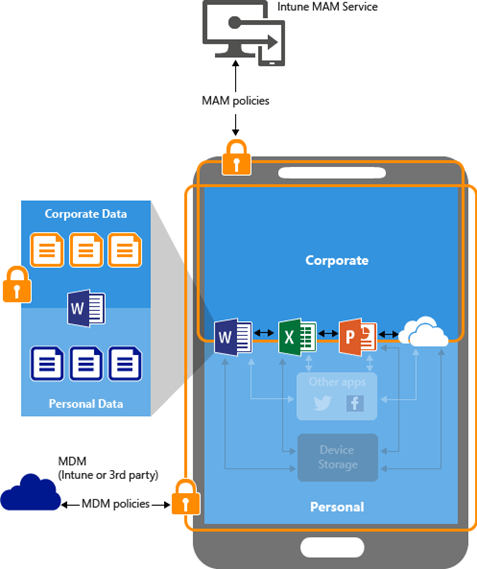

- MDM çözümü tarafından yönetilen cihazlarda APP ile veri koruması

Aşağıdaki şekilde MDM ve Uygulama koruma ilkelerinin birlikte sunduğu koruma katmanları gösterilmektedir.

MDM çözümü ;

- Cihazı kaydeder

- Uygulamaları cihaza dağıtır

- Sürekli cihaz uyumluluğu ve yönetimi sağlar

Uygulama koruma politikaları ise;

- Şirket verilerini tüketici uygulamalarına ve hizmetlerine sızmaya karşı korumaya yardımcı olur

- İstemci uygulamalarına farklı kaydet , pano veya PIN gibi kısıtlamaları uygular

-

Gerektiğinde bu uygulamaları cihazdan kaldırmadan şirket verilerini siler.

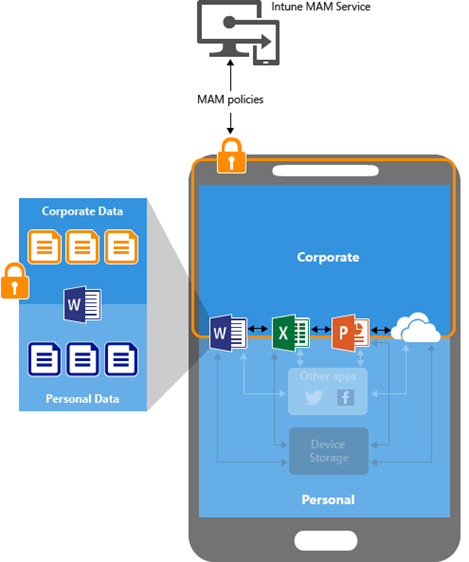

- Kaydı olmayan cihazlar için APP ile veri koruması

Aşağıdaki şemada veri koruma politikalarının MDM olmadan uygulama düzeyinde nasıl çalıştığı gösterilmektedir.

Herhangi bir MDM çözümüne kayıtlı olmayan BYOD cihazları için, Uygulama koruma politikaları şirket verilerinin uygulama düzeyinde korunmasına yardımcı olabilir. Ancak, dikkat edilmesi gereken bazı sınırlamalar vardır, örneğin:

- Uygulamaları cihaza dağıtamazsınız. Son kullanıcının uygulamaları mağazadan alması gerekir.

- Bu cihazlarda sertifika profilleri sağlayamazsınız.

-

Bu cihazlarda şirket Wi-Fi ve VPN ayarlarını sağlayamazsınız.

Uygulama koruma ilkelerini kullanmak için son kullanıcı gereksinimleri

Intune tarafından yönetilen bir uygulamada uygulama koruma ilkelerini kullanmak için son kullanıcı gereksinimlerini aşağıdaki gibidir:

- Son kullanıcının bir Azure Active Directory (AAD) hesabı olması gerekir. (Azure Active Directory’de nasıl Intune kullanıcıları oluşturulacağınızı öğrenmek için Kullanıcı ekleme ve Intune’a yönetici izni verme konusuna bakılabilir.)

- Son kullanıcının Azure Active Directory hesaplarına atanmış Microsoft Intune lisansı olması gerekir. (Son kullanıcılara Intune lisanslarının nasıl atanacağını öğrenmek için Intune lisanslarını yönetme konusunu inceleyebilirsiniz.)

- Son kullanıcı, bir uygulama koruma politikası tarafından hedeflenen bir güvenlik grubuna ait olmalıdır. Aynı uygulama koruma politikası, kullanılan uygulamayı hedeflemelidir. Uygulama koruma ilkeleri, Azure portalındaki Intune konsolunda oluşturulabilir ve dağıtılabilir.

-

Son kullanıcı, AAD hesaplarını kullanarak uygulamada oturum açmalıdır.

Uygulama koruma politikaları kullanmanın önemli faydaları:

- Şirket verilerinizi uygulama düzeyinde koruma: Mobil uygulama yönetimi cihaz yönetimi gerektirmediğinden, hem yönetilen hem de yönetilmeyen cihazlardaki şirket verilerini koruyabilirsiniz. Yönetim, cihaz yönetimi gereksinimini ortadan kaldıran kullanıcı kimliğine odaklanmıştır.

- Uygulamayı kişisel bağlamda kullanırken son kullanıcı verimliliğini etkilenmez ve politikalar uygulanmaz. Politikalar yalnızca kişisel verilerinize dokunmadan şirket verilerini koruma olanağı sağlayan bir çalışma bağlamında uygulanır.

-

Uygulama koruma ilkeleri, uygulama katmanı korumalarının yerinde olmasını sağlar:

Örneğin, Bu konuda şunları yapabilirsiniz:

- Bir uygulamayı çalışma bağlamında açmak için PIN istemesi

- Uygulamalar arasında veri paylaşımını kontrol etme

- Şirket uygulama verilerinin kişisel bir depolama konumuna kaydedilmesini önleme

- Bir uygulamayı çalışma bağlamında açmak için PIN istemesi

- MDM, MAM’a ek olarak, cihazın korunduğundan emin olur: Örneğin, cihaza erişmek için bir PIN girmeniz gerekebilir veya yönetilen uygulamaları cihaza dağıtabilirsiniz. Ayrıca, uygulama yönetimi üzerinde daha fazla kontrol sağlamak için uygulamaları MDM çözümünüz aracılığıyla cihazlara uygulayabilirsiniz.

iOS / iPadOS veya Android için Uygulaması Koruma Politikası Nasıl Oluşturulur?

Uygulama koruma ilkeleri, Intune tarafından yönetilebilen veya yönetilemeyen cihazlarda çalışan uygulamalar için geçerlidir.Buna ek olarak Microsoft Ignite da duyurduğu Microsoft Endpoint Manager Admin Center bölümünden ilgili işlemler de yapılmaktadır. (Intune & Sccm) Yönetici olarak Office 365 Admin Center’a giriş yaptınızda, Endpoint Manager Yönetim paneline erişim sağlayabilirsiniz.

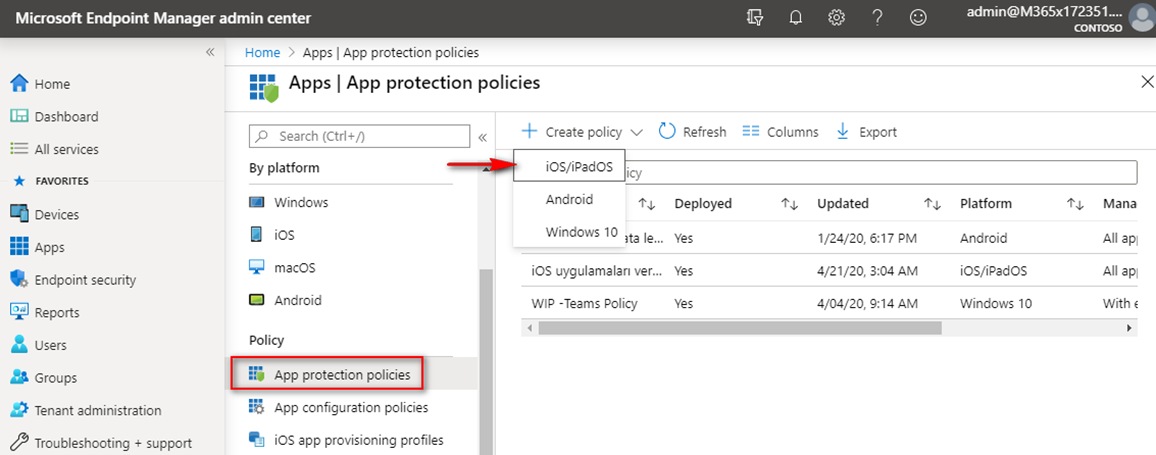

- İlk olarak Microsoft Endpoint Manager yönetim merkezinde yönetici olarak oturum açınız.

- Intune portalında Apps > App Protection Policies’e seçin . Burada yeni politikaları oluşturacağınız ve mevcut politikaları düzenlediğiniz bölümdür.

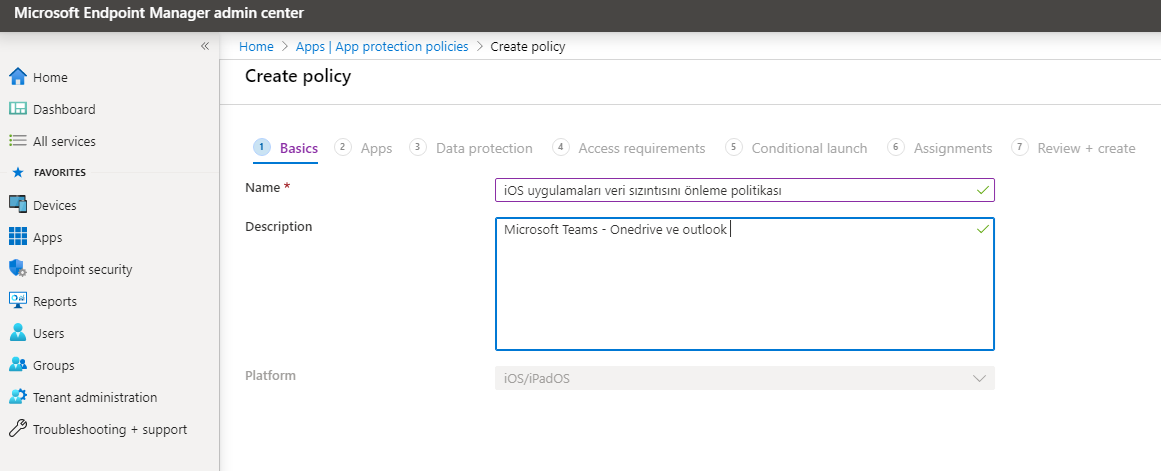

- Create Policy’i seçin ve iOS / iPadOS veya Android seçeneklerinden birini seçerek, Yeni bir App protection policy oluşturabilirsiniz. İOS/İPadOS ‘u seçip, policy’i oluşturmaya başlıyorum.

Policy’e İOS uygulamaları için veri sızıntısını önleme

politikası adından bir isim veriyorum.

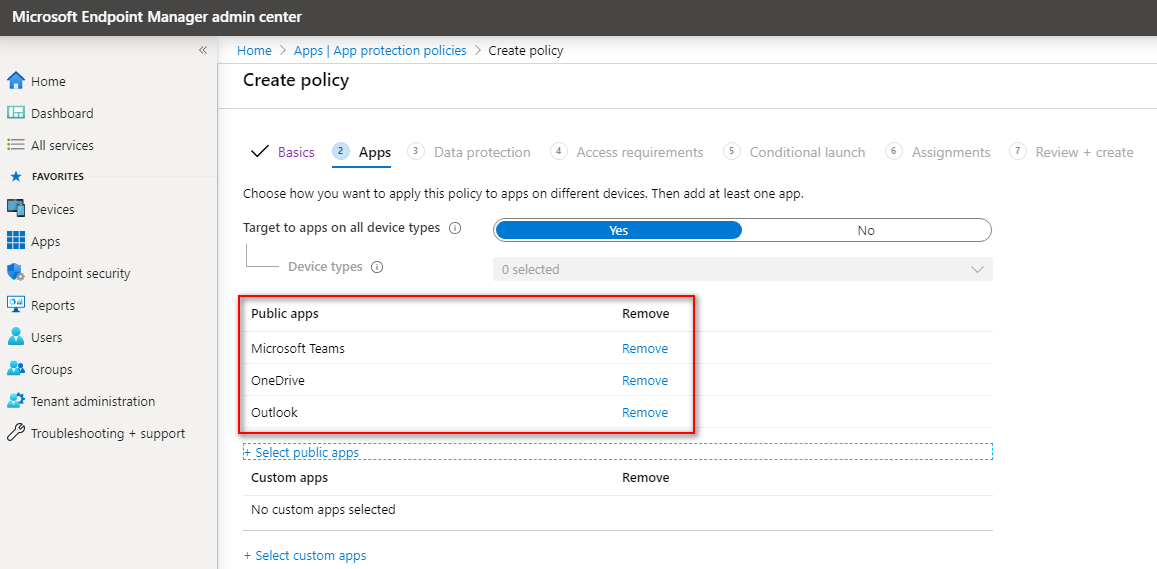

Apps bölümünden Koruma sağlayacağım uygulamalarımı belirliyorum.

Detaylı Bilgi için: https://docs.microsoft.com/en-us/mem/intune/apps/app-protection-policies

|

Value/Option |

Description |

|

Target to apps on all devices types |

Herhangi bir yönetim durumundaki cihazlardaki uygulamalar için kullanılır. |

|

Device types |

MDM ile yönetilen cihazlar veya yönetilmeyen cihazlar için geçerli olup olmadığını belirtmek için kullanılır. İOS / iPadOS APP ilkeleri için Yönetilmeyen ve Yönetilen cihazlar arasından seçim yapılır. Android APP politikaları için Yönetilmeyen , Android cihaz yöneticisi ve Android Enterprise arasından seçim yapılır. |

|

Public apps |

Hedeflenecek uygulamaları seçmek için kullanılır. |

|

Custom apps |

Bir Grup Kimliğine göre hedeflenecek özel uygulamaları seçmek için kullanılır. |

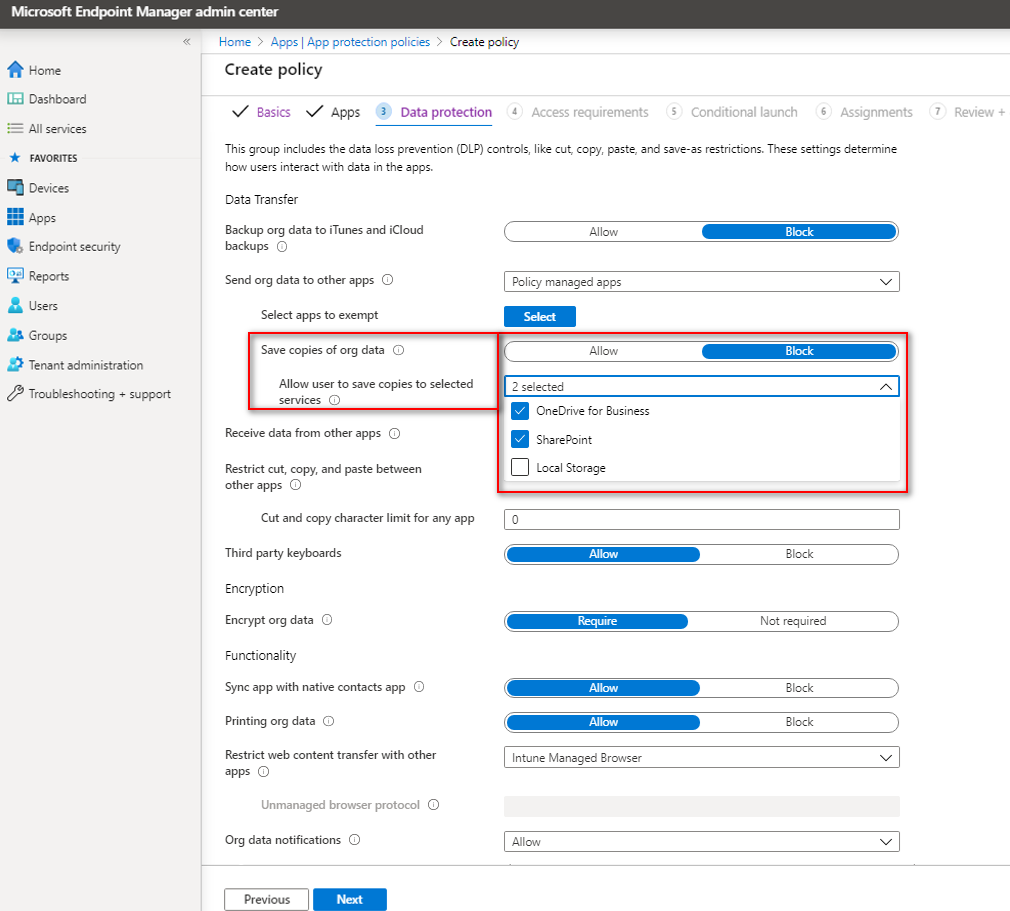

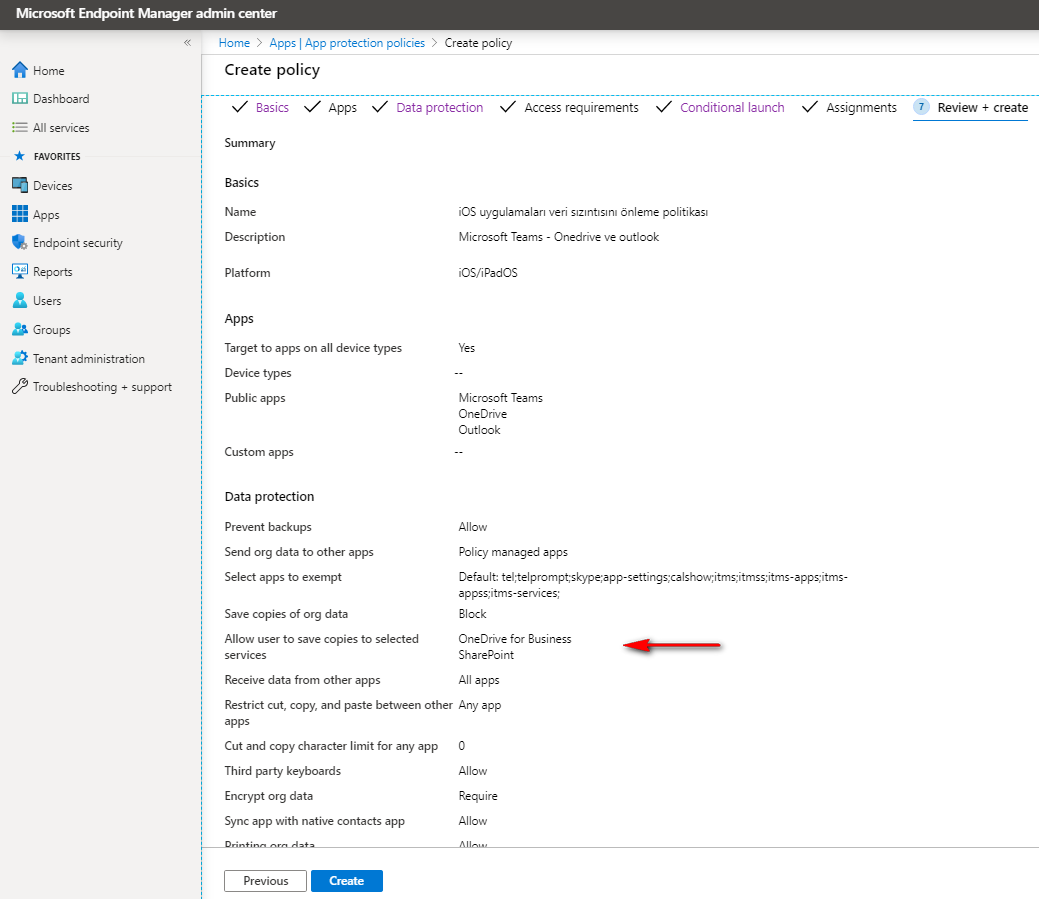

Data Protection bölümünde, uygulamada Farklı Kaydet seçeneğinin kullanımını devre dışı bırakmak için save copies of org data (verilerin kopyalarını kaydet) seçeneğini Block olarak seçilir. Ekranda görüldüğü üzere bu özelliği kullanıcılar sadece Onedrve For Business ve Sharepoint servislerinde sağlaması için izin verilir. Local storage seçeneğini hariç tuttum. Çünkü Teams uygulamasını kullanılırken paylaşılan veya üzerinde çalışılan tüm dosyalar Onedrive ve Sharepoint servislerinde tutulmaktadır. Yukarıdaki aksiyonda kullanıcı İOS cihazlarında kullanmış olduğu Teams üzerindeki bir dosyayı veya dosya içerisindeki veriyi local storage bölümlerine kopyalamayı gerçekleştiremiyecektir.

Not: Bu ayar Microsoft Excel, OneNote, Outlook, PowerPoint ve Word için desteklenir.

Veri koruma ayarları:

- iOS / iPadOS veri koruması – Detylı Bilgi için: iOS / iPadOS uygulama koruma ilkesi ayarları – Veri koruma .

- Android veri koruması – Detylı Bilgi için: Android uygulaması koruma ilkesi ayarları – Veri koruma .

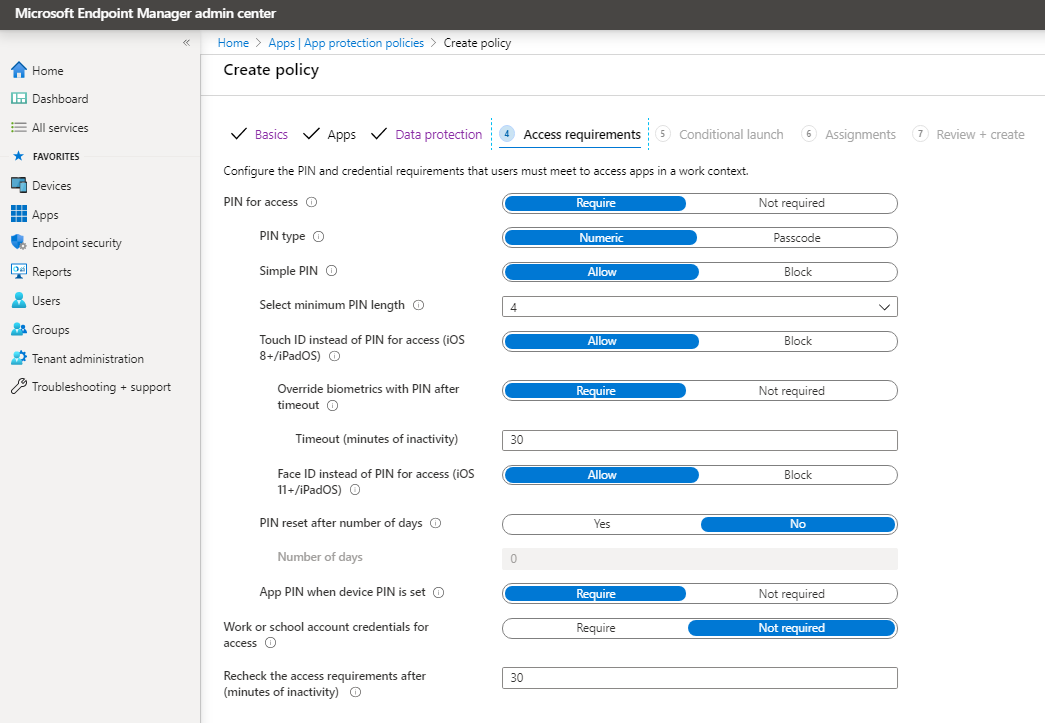

Access requirements bölümünde ise kullanıcıların çalışma bağlamında uygulamalara erişmek için gerekli kılınan ayarlarımız mevcutur. (PIN ve kimlik bilgisi vs.) Default olarak kullanılabilir.

Access requirements ayarları:

- iOS / iPadOS Access requirements – Detylı Bilgi için: iOS / iPadOS uygulama koruma ilkesi ayarları – Erişim gereksinimleri .

- Android Access requirements – Detylı Bilgi için: Android uygulaması koruma ilkesi ayarları – Erişim gereksinimleri .

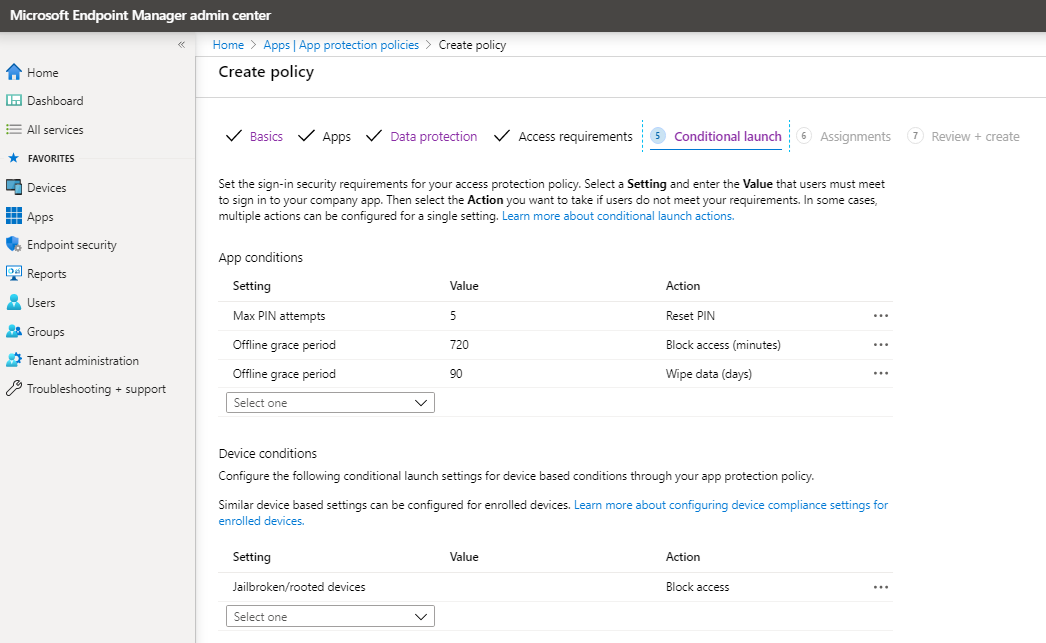

Conditional launch, Oluşturulan uygulama koruması politikası için güvenli olarak oturum açma gereksinimlerini ayarlamak üzere bu ayarlar uygulanır.

Conditional launch ayarları:

- iOS / iPadOS Conditional launch – Detylı Bilgi için: iOS / iPadOS uygulama koruma ilkesi ayarları – Koşullu başlatma .

- Android Conditional launch – Detylı Bilgi için: Android uygulaması koruma ilkesi ayarları – Koşullu başlatma .

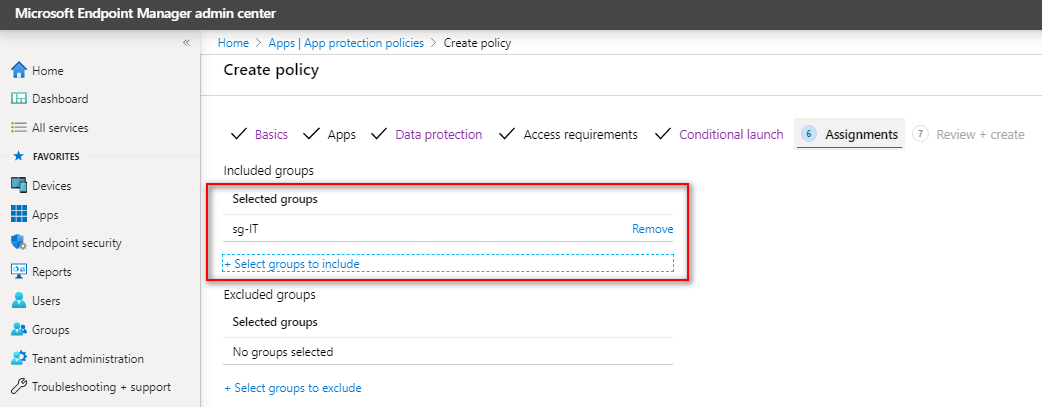

Yukarıdaki yapılan ayarları hangi grup üyelerine uygulanacağımı belirtiliyorum.

Yapılan tüm ayarların geniş bi özeti sunulmaktadır. Gerekli kontorllerimi sağladıktan sonra Create butonu ile kuralımı oluşturuluyorum.

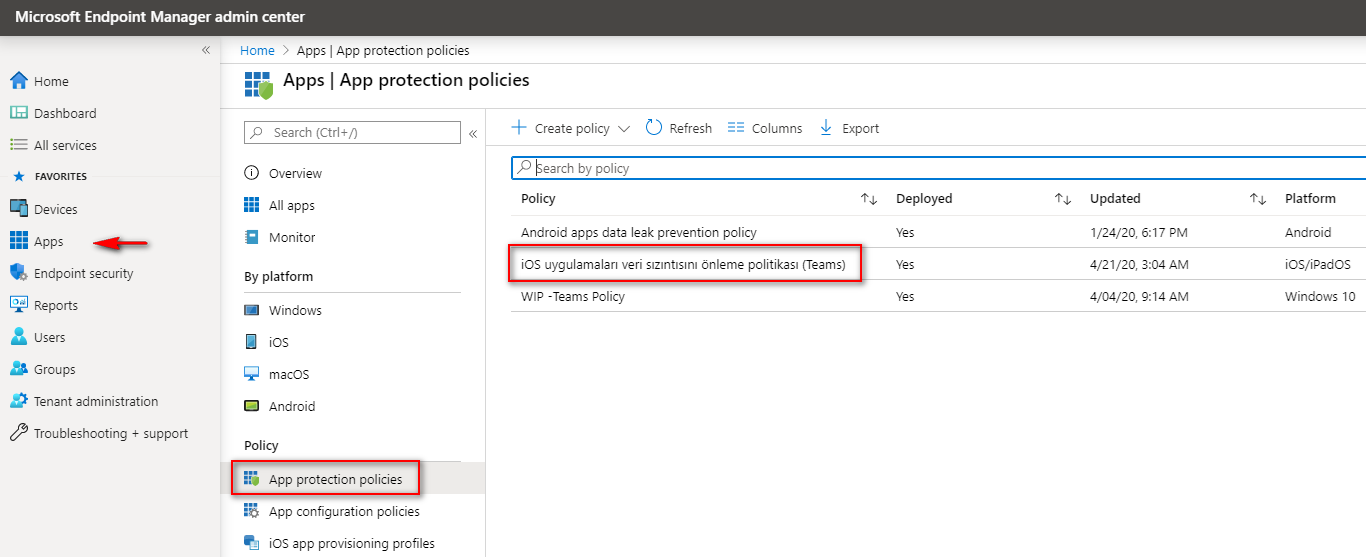

Teams için İOS uygulama veri sızıntısını önleme politikası oluşturulmuştur. Bu uygulama politikasını Android cihazlar için de uygulayabilirsiniz.

Kullanıcı Deneyimi

iOS cihazınızı Intune Şirket Portalı uygulamasına kaydederek şirket e-postasına, dosyalarına ve uygulamalarına güvenli erişim sağlayabilirsiniz. Cihazınız kaydedildikten sonra, yönetilebilen cihaz hale gelir. Şirketiniz, Intune gibi bir mobil cihaz yönetimi (MDM) sağlayıcısı aracılığıyla cihazlara policy ve uygulamalar atayabilir.

App Store‘u açın ve Intune Şirket Portalı için arama yapın ve Intune Şirket Portalı uygulamasını indirin.

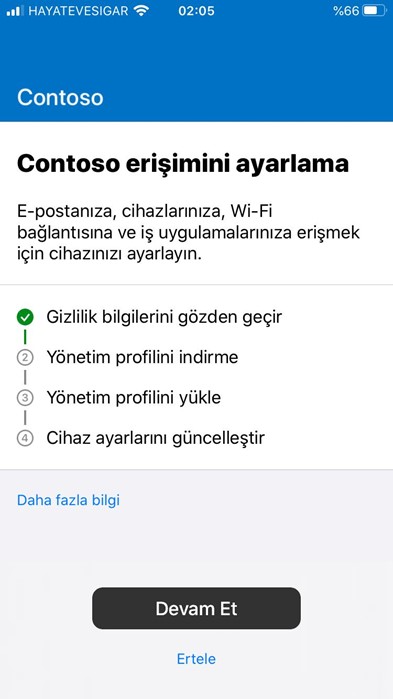

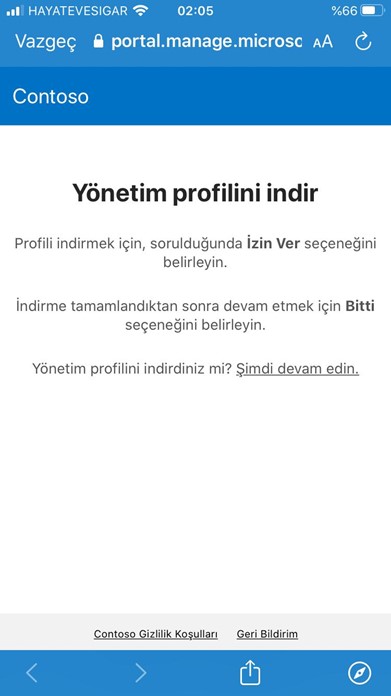

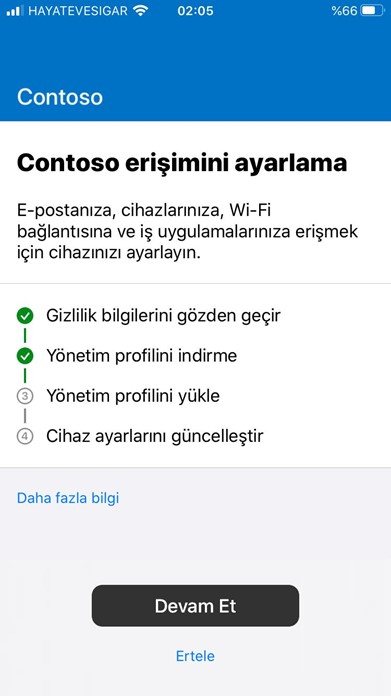

Uygulama indirildikten sonra policy’I uygulayacağınız bir hesap ile oturum açma işlemini gerçekleştirin. Yukaridaki adımlarda ilk olarak şirket yönetimini sağlamak için erişim ayarları kontrol edilir ve bu konuyla ilgili cihazınıza Yönetim Profili indirilmesi istenir.

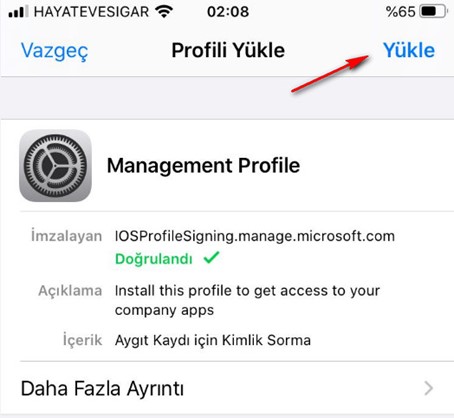

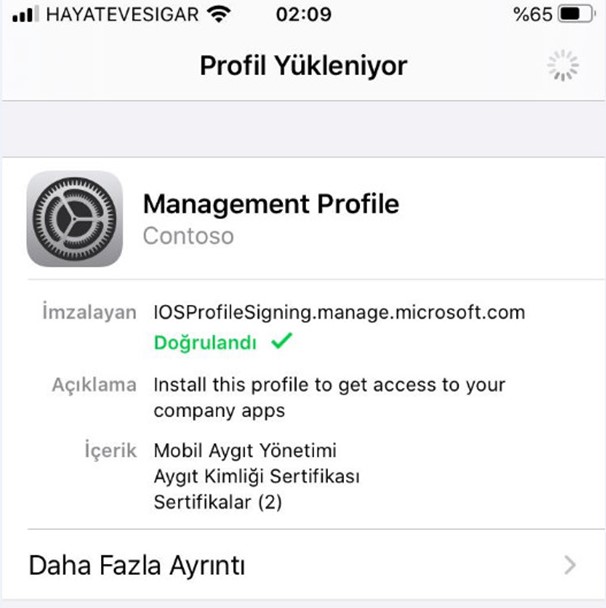

Ardından İOS cihazınızda Genel – Profil – Yönetim profili adımları takip edin. Management(yönetim) profili yüklenmemiş ise, Yükle butonuna tıklayın.

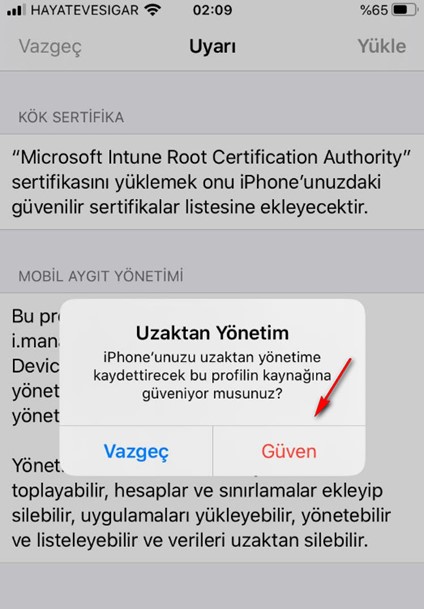

Uyarı bölümünde gerekli sertifika bilgileri gözden geçerek, Yükle butonuna tıklayın. Uzak Yönetim ile ilgili uyarına Güven diyerek kurulum işlemini tamamlayabilirsiniz.

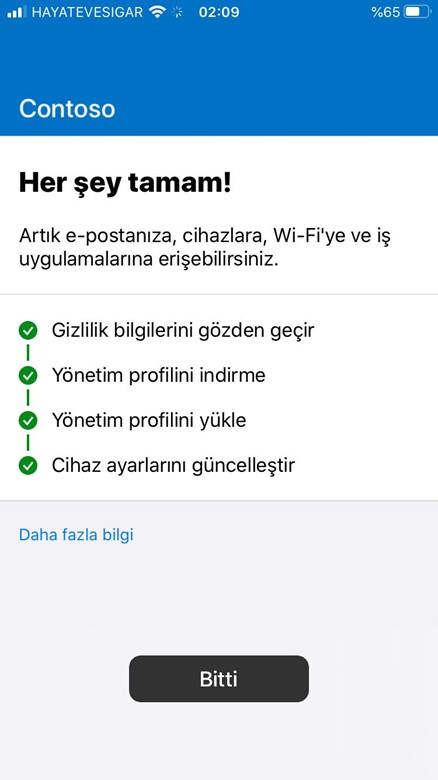

Son olarak Şirket Portal kurulumu tarafındaki işlemler tamamlanmıştır. Debra kullanıcısı ile İOS cihaz bilgileri İntune portalına kaydedilmiştir.

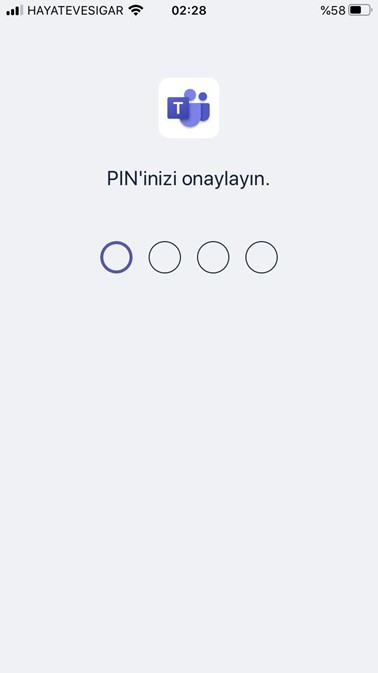

Yetki kullanıcımız ile Microsoft teams uygulamasını erişim sağlamak istediğimizde, Access requirements ayarlarında belirttiğimzi PIN

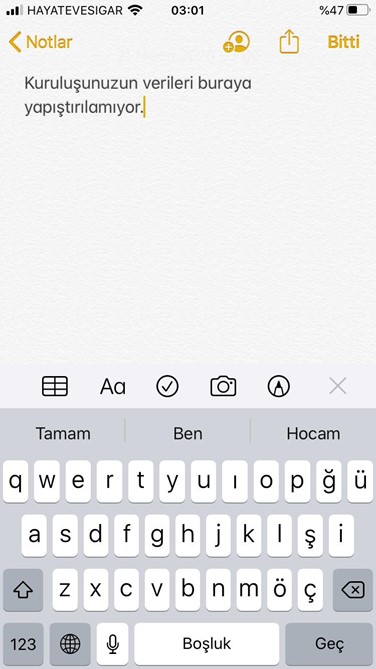

doğrulaması karşımıza gelecektir. PIN doğrulama işlemi yaptığımızda, artık Microsoft Teams uygulamasına İOS cihazımızdan erişim sağlamış olacaksınız. Burada üyesi olduğunuz herhangi bir Ekip’e geldiğinizde ve o ekibe bağlı bir kanal içerisindeki bir word dosyasını açıp, içerisindeki bir yazıyı kendi İOS cihazınızdaki notlar uygulamasına kaydetmeyi denedinizde. “Kuruluşunuzun verileri buraya yapıştırılamıyor” uyarısı gelmektedir.

Yani belirlediğimiz bu policy’de kullanıcımız Microsoft Teams, Onedrve veya Outlook içerisindeki herhangi bir veriyi, local storage dediğimiz telefonun bir yerine kaydetme istediğinde yukarıdaki uyarısı alacaktır. (Kuruluşunuzun verileri buraya yapıştırılamıyor)

TAGs: Microsoftteams, Teams, Teamsmobile, Microsoft365Security, Microsoft365Compliance, MicrosoftEndpointManager, EndpointManager, Intune, AppsProtectionPolicies, SecurityCompliance,EMS, Mobile, OnedriveForBusiness, SharepointOnline